La zone démilitarisée : protéger le réseau interne

Toutes les entreprises qui disposent d’un serveur de messagerie ou d’un hébergement Web font face au même dilemme : les machines qui fournissent des services Web et de messagerie son supposées être continuellement en ligne. Pendant ce temps, les salariés qui utilisent le réseau local (en anglais Local Area Network, soit LAN, souvent également appelé intranet en français) doivent disposer d’un accès rapide à leurs ressources. Cependant, le fait de travailler sur le même réseau est peu sécurisé. Les serveurs Web, de messagerie, DNS ou de proxy qui doivent recourir au réseau public soit à l’Internet général fournissent aux hackers une importante surface d’attaque. Si ces derniers, aussi appelés bastions, sont directement liés au réseau local, on court alors le risque qu’un serveur corrompu endommage le réseau entier de l’entreprise. Une solution à ce dilemme est de créer un réseau de périmètre, soit une zone démilitarisée (notée DMZ pour DeMilitarized Zone) dans laquelle les serveurs en danger sont placés.

Qu’est-ce qu’une zone démilitarisée ?

On entend par une zone démilitarisée un réseau d’ordinateur qui sert de zone tampon entre deux réseaux et qui dispose de sa propre adresse IP. Leurs règles d’accès sont clairement délimitées. Les serveurs qui se trouvent à l’intérieur d’une DMZ sont encore physiquement dans l’entreprise mais ne sont pas directement liés aux machines connectées au réseau local. La fonction de protection la plus performante a une architecture où la zone démilitarisée fait écran aux réseaux voisins entre le LAN et Internet via un pare-feu séparé. En revanche, les architectures de réseaux, où tout est relié à un seul pare-feu accompagné de trois terminaux distincts, sont plus avantageuses. On parle alors d’un DMZ protégé (soit DMZ protected en anglais).

DMZ avec deux pare-feu

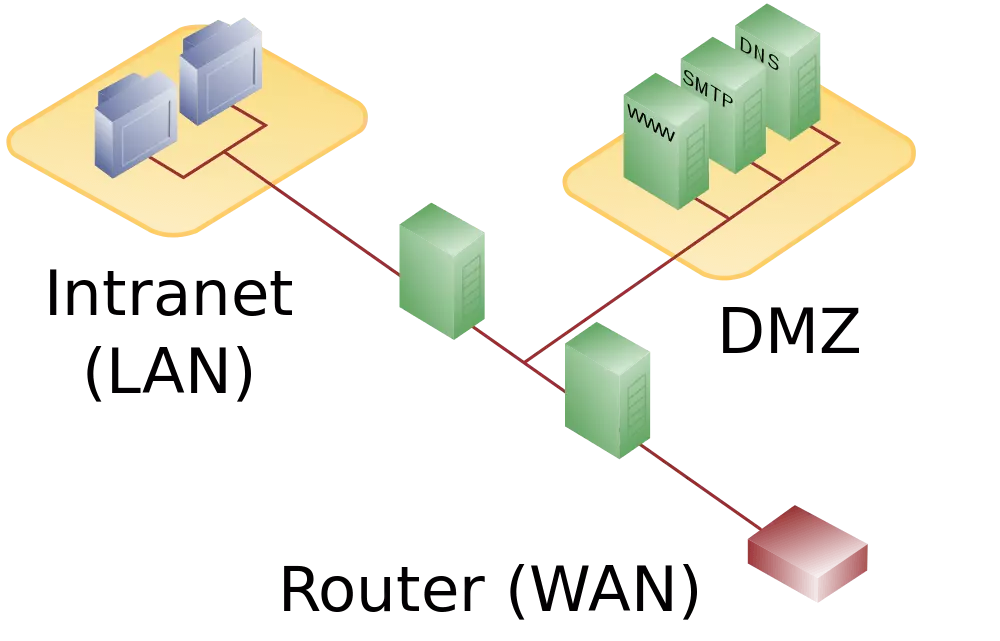

Pour prévenir les réseaux d’entreprises contre les accès provenant du réseau public (WAN, Wide Area Network soit le réseau "dispersé"), il convient de mettre en œuvre les concepts de zones démilitarisées en utilisant deux pare-feu. Il peut s’agir de composants matériels indépendants ou d’un logiciel pare-feu sur un routeur. Le pare-feu externe protège la zone démilitarisée du réseau public, le pare-feu interne est quant à lui connecté entre le DMZ et le réseau de l’entreprise.

Cette architecture de sécurité hiérarchique permet de configurer des routeurs statiques dans le but de réguler le trafic de données entre les réseaux comme ci-dessous :

| L’internaute se trouve… | Accès à la DMZ | Accès au réseau local | Accès à Internet |

| …sur Internet (WAN) | autorisée | refusé | - |

| …sur le réseau local | autorisée | - | autorisée |

| …dans la DMZ | - | refusé | refusé |

Alors qu’un internaute venant du réseau local peut avoir accès au serveur dans la DMZ mais également sur le Web, seul l’accès à la zone démilitarisée n’est pas permis aux utilisateurs Internet. Le trafic de données provenant de la DMZ est bloqué par les deux pare-feu.

Il n’est pas conseillé d’utiliser les pare-feu du même constructeur. En effet, des hackers peuvent détecter des failles de sécurité et ainsi franchir sans problèmes les deux pare-feu. Pour empêcher les attaques d’un serveur compromis sur d’autres machines de la DMZ, il est possible d’éloigner ces dernières en utilisant d’autres logiciels pare-feu ou via une segmentation dans le réseau local virtuel (de l’anglais Virtual Local Area Network ou VLAN).

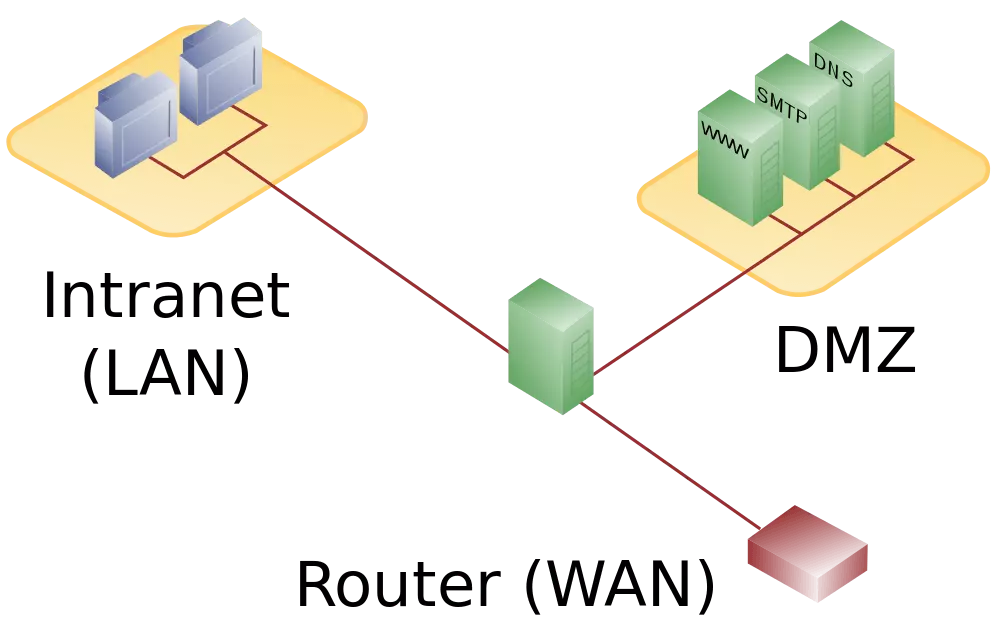

DMZ avec un pare-feu

Il est plus rentable de réaliser une DMZ via un seul pare-feu performant (par exemple un routeur incluant un pare-feu) avec trois connections réseaux séparées : une pour Internet, une pour le réseau local et une troisième pour la zone démilitarisée. En ce qui concerne les DMZ protégées, toutes les connexions sont surveillées par le même pare-feu indépendamment les unes des autres, ce qui peut entraîner un point unique de défaillance dans le réseau (de l’anglais Single point of Failure). Par ailleurs, le pare-feu doit, dans une telle architecture, être capable gérer tant le trafic provenant d’Internet que les accès qui viennent du réseau local.

Hôte exposé

De nombreux routeurs bons marchés se vantent de pouvoir prendre en charge une zone démilitarisée. Mais ces derniers permettent seulement de configurer un ordinateur au réseau local en tant qu’hôte exposé (exposed host en anglais). A cela, le routeur en amont transfère toutes les requêtes provenant d’Internet qui n’appartiennent à aucune connexion existante. L’ordinateur est ainsi accessible aux utilisateurs Internet. En revanche, la fonction de recherche d’une vraie zone démilitarisée ne propose pas d’hôte exposé étant donné que celui-ci n’est pas séparé du réseau local.