Ping flood

Le ping flood est une forme d’attaque par déni de service. L’attaque provoque donc un « déni de service ». Vous pouvez vous représenter cette attaque comme un canular téléphonique : un hacker malveillant appelle sans cesse et raccroche immédiatement. La liaison est ainsi bloquée et indisponible. Il n’est alors plus possible de répondre aux appels légitimes.

Les attaques de flood connues comme le ping flood, le HTTP flood, SYN Flood et l’UDP Flood consistent à saturer un système cible avec des demandes insensées jusqu’à ce qu’il s’écroule. Le ping flood ne doit pas être confondu avec le ping of death qui provoque le crash du système cible sans le surcharger.

Qu’est-ce qu’un ping flood ?

Le ping flood est une cyberattaque visant différents systèmes connectés à Internet. Les systèmes attaqués peuvent être aussi bien des serveurs que des routeurs ou des ordinateurs de particuliers.

D’un point de vue technique, le ping flood repose sur l’Internet Control Message Protocol (ICMP). Ce protocole et la commande ping correspondante sont normalement utilisés pour réaliser des tests sur le réseau. Un ping flood provoque la surcharge de l’ordinateur cible avec des paquets « Echo Request » ICPM. Si le hacker dispose de plus de bande passante que la victime, cette dernière est évacuée du réseau.

Fonctionnement du ping flood

Le fonctionnement du ping flood est simple :

- Le hacker envoie des paquets « Echo Request » par vague à la machine de la victime.

- Cette dernière répond avec des paquets « Echo Reply ».

Chaque paquet « Echo Request » entrant demande de la bande passante à la victime. Comme un paquet « Echo Reply » est renvoyé pour chaque paquet entrant, le trafic réseau sortant implique un volume de données tout aussi élevé. Si le hacker dispose de suffisamment de bande passante, il peut exploiter toutes les capacités réseau de la victime à disposition. Le trafic réseau légitime est alors interrompu ou s’arrête complètement.

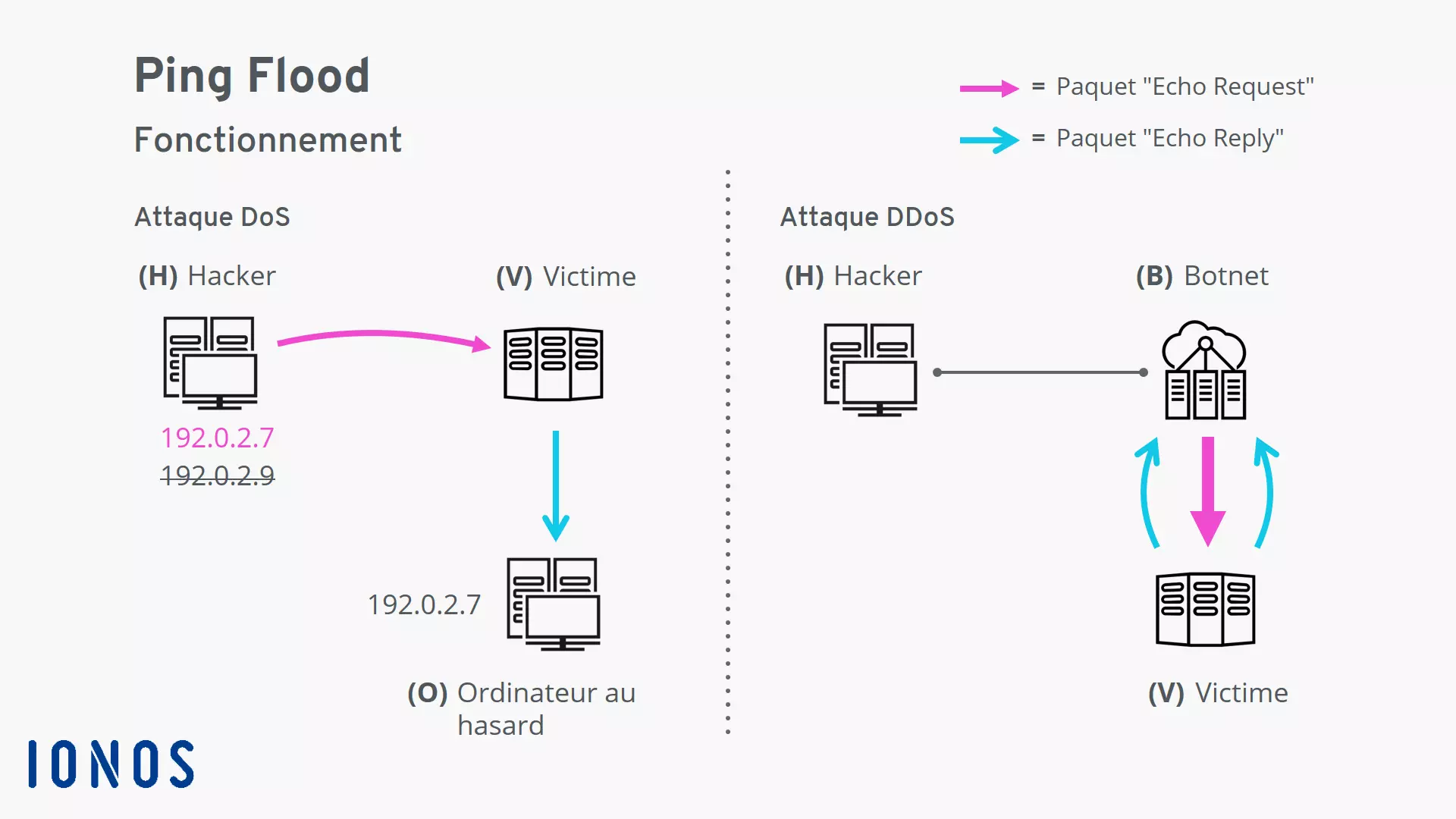

Le ping flood peut être une attaque DoS ou DDoS selon que l’attaque provienne d’un ordinateur individuel ou d’un réseau d’ordinateurs.

Attaque ping flood sous forme de Denial of Service (DoS)

Dans la variante la plus simple de cette attaque, le hacker (H) envoie les paquets « Echo Request » à la victime (V) depuis une seule machine. Pour ne pas dévoiler son identité, le hacker usurpe une adresse IP. Un ordinateur au hasard accessible à cette adresse IP (O) sera alors bombardé par les paquets « Echo Reply » correspondants. Cet effet de rétrodiffusion est également appelé « backscatter ». Dans certaines variantes de ping flood, notamment dans les attaques par rebond, la rétrodiffusion est utilisée comme une arme à part entière.

Pour envoyer un ping flood contre sa victime, le hacker utilise la commande ping ou une alternative moderne telle que l’outil hping. L’attaque commence sur l’invite de commande. Le ping flood est déclenché à l’aide d’une commande conçue spécifiquement pour l’attaque. Pour des raisons de sécurité, nous ne pouvons présenter ici qu’un modèle approximatif du code hping utilisé :

hping --icmp --flood --rand-source -p <Port> <Adresse IP>Jetons un œil aux différentes options :

- L’option --icmp indique à l’outil d’utiliser l’ICMP comme protocole.

- L’option --flood est tout particulièrement importante ici. Selon la documentation de la commande hping, celle-ci fait en sorte que des paquets soient envoyés aussi rapidement que possible. D’autre part, cette option induit que les paquets « Echo Reply » entrants seront rejetés sans être pris en compte. Par conséquent, au lieu d’envoyer un ping et d’attendre une réponse comme dans une utilisation normale de la commande ping, les pings sont envoyés à répétition aussi rapidement que possible.

- L’option --rand-source travestit l’adresse IP de l’expéditeur. Une adresse IP aléatoire est renseignée à la place de la véritable adresse de l’expéditeur.

Attaques ping flood sous forme de Distributed Denial of Service (DDoS)

Pour déclencher un ping flood « distributed », le hacker (H) utilise un botnet (B). Les bots placés sous le contrôle du hacker lancent un ping flood contre la victime (V) sur ordre du hacker. Comme plusieurs ordinateurs se dressent contre une même cible, la bande passante disponible du côté du hacker est nettement plus importante. Seule une cible bien protégée peut résister à ce type d’attaque.

Dans ce scénario, le hacker n’envoie pas les paquets « Echo Request » depuis son ordinateur. Il n’a donc aucune raison de falsifier son adresse IP. Au lieu de cela, les bots agissent depuis leur propre adresse. La rétrodiffusion touche donc sur les ordinateurs zombies du botnet.

Mesure de protection contre les attaques ping flood (ping flood attacks)

Il existe en principe trois méthodes pour se protéger contre les attaques ping flood :

Configurer le système à protéger pour une sécurité élevée

La méthode la plus simple pour se protéger contre les attaques ping flood consiste à désactiver la fonctionnalité ICMP sur l’appareil de la victime. Cette mesure offre une solution immédiate lors d’une attaque mais peut également être mise en place de façon préventive pour réduire la fenêtre d’accès.

Par ailleurs, les routeurs et les pare-feu peuvent être configurés de façon à ce que le trafic réseau malveillant entrant soit identifié et filtré. L’utilisation de technologies de Load Balancing (en français « répartition de charge ») et de Rate Limiting (« limitation du débit ») contribue à la protection contre les attaques DoS.

Utilisation d’un service basé sur le cloud pour affaiblir les attaques par déni de service

Les grands fournisseurs comme Cloudflare mettent à disposition des serveurs dans des centres de données répartis dans le monde entier. Si vous exploitez votre propre site Internet, vous pouvez faire passer votre trafic de données par ces centres de données. Vous disposerez ainsi d’une bande passante nettement plus importante pour absorber les attaques DDoS. D’autre part, le trafic de données est filtré par des systèmes intégrés tels que des pare-feu, des répartiteurs de charge et des limitateurs de débit.

Utilisation d’un matériel spécifique avant le système à protéger

Il est également possible de protéger le système avec un matériel spécifique mais cette solution n’a d’intérêt que pour les entreprises très actives dans le domaine informatique. Ces appareils offrent ou combinent les fonctionnalités de pare-feu, de répartiteurs de charge et de limitateurs de débit et filtrent ou bloquent le trafic réseau malveillant.