Le spoofing, qu’est-ce que c’est ?

Le mot « spoofing » vient de l’anglais et signifie tromper ou falsifier. En français, on parle d’usurpation d’identité. En tant que verbe « to spoof (something) », il est également utilisé pour parler de la falsification d’une identification. Généralement, cela a pour objectif de tromper une personne et de dissimuler sa véritable identité.

En général, les tentatives de spoofing visent à convaincre la victime d’entreprendre une action, de considérer une information comme vraie ou de reconnaître l’autorité d’une source. Si cela vous semble abstrait, voici deux exemples populaires sur Internet :

- L’« escroquerie au mariage » : afin d’accéder aux finances de la victime, l’escroc se fait passer pour son/sa conjoint(e).

- Le « coup du petit-fils » : la personne qui appelle se fait passer pour le petit-fils ou la petite-fille de la personne âgée. En prétextant une urgence, l’interlocuteur peut convaincre sa victime de faire un virement.

Dans les deux cas, « l’astuce » réside dans le niveau d’information. Les systèmes numériques offrent un large terrain de jeu pour ce type de fraudes.

Sur Internet, les messages peuvent être envoyés facilement et en masse. Dans le même temps, il est souvent relativement facile de falsifier les éléments d’identification des messages. De nombreuses tentatives de spoofing sont d’ailleurs possibles, car Internet est conçu comme un système ouvert. Les efforts visant à renforcer la sécurité sur Internet sont donc toujours en cours aujourd’hui.

Se protéger du spoofing

Le spoofing regroupe un large spectre d’attaques électroniques. Il n’est donc pas possible d’identifier une procédure unique de protection. Heureusement, il existe plusieurs pratiques générales qui permettent de minimiser les risques d’être soi-même victime d’une tentative de spoofing.

Reconnaître et bloquer les tentatives de spoofing

Vous ne pouvez bloquer les tentatives de spoofing que si vous savez les reconnaître. Si une tentative de spoofing a lieu au niveau des plus petits paquets de données échangés sur le réseau, vous ne remarquerez généralement rien. Par conséquent, vous ne pouvez généralement pas empêcher vous-même les attaques au niveau du réseau. Les failles de sécurité, à ce niveau, sont comblées par les mises à jour de sécurité du développeur.

La plupart des tentatives de spoofing sont dirigées directement contre les personnes, car elles se révèlent très lucratives. L’attaquant contacte directement la victime, par exemple, par email ou téléphone. En général, le but de ces tentatives est de faire faire une action à la victime. L’objectif du spoofing est d’obtenir des informations (comme le mot de passe ou les coordonnées bancaires). On parle également de tentative de phishing.

Le spear phishing est tout particulièrement dangereux, car il est dirigé contre une personne précise ou une institution. Le spear phishing utilise dans un message des informations spécifiques qui semblent crédibles. Convaincue de la crédibilité du message, la victime de la fraude est alors frappée durement et inopinément « comme par une lance » (spear en anglais).

Minimiser la surface attaquable

Afin de se simplifier la tâche, les agresseurs s’attaquent généralement au maillon le plus faible d’une chaîne. Il est donc recommandé de minimiser votre surface attaquable en suivant les pratiques simples énumérées ci-dessous. Cela vous permet de devenir une cible moins intéressante. Parallèlement, de nombreuses tentatives ne fonctionnent que si l’attaquant combine des informations provenant de différentes sources. Si peu d’informations sur vous sont disponibles, leur tâche sera d’autant plus difficile.

Il est donc nécessaire d’intégrer les comportements suivants :

Limiter l’accès à vos informations personnelles en ligne

Une tentative de phishing a l’air d’autant plus crédible si l’attaquant dispose d’informations détaillées. Par conséquent, vous devez, si possible, limiter l’accès public à vos informations personnelles. Vous ne devez par exemple jamais indiquer votre date de naissance ! Ces données personnelles sont souvent utilisées par les services d’assistance pour identifier la personne au téléphone. Ce procédé est fréquemment utilisé, bien qu’il ne soit pas sécurisé.

Vous devez également être prudent lorsque vous donnez des détails professionnels, tels que votre poste dans votre entreprise. Si nécessaire, mettez à jour vos profils sur LinkedIn, Xing, Facebook, etc. avec un décalage de six mois.

Ne pas prendre les demandes d’amitié à la légère

Lorsque peu d’informations à votre sujet sont accessibles, les pirates utilisent souvent une autre astuce : ils créent un compte sur un réseau social, par exemple Facebook, et envoient une invitation. Si vous acceptez l’invitation, vous ouvrez en grand la porte à l’attaquant et lui permettez d’accéder à des informations qui ne sont pas publiques. Celles-ci sont ensuite souvent utilisées ultérieurement pour des activités frauduleuses.

La forme d’attaque la plus populaire consiste à ouvrir un compte au nom d’une personne que vous connaissez. Lorsque cela n’est pas possible, une photo suggestive d’une personne séduisante est généralement utilisée comme photo de profil. De nombreuses victimes se laissent tenter et tombent dans le piège.

Instaurer une routine de sécurité

Pour se protéger contre ce type d’attaques, il est recommandé de suivre les dernières recommandations en matière de sécurité informatique : assurez-vous que votre système et vos logiciels sont à jour. Utilisez un pare-feu et un filtre anti-spam et sauvegardez régulièrement vos données.

Gardez à l’esprit que ces mesures ne constituent pas une protection infaillible. Ces mesures combinées visent plutôt à vous éviter d’être perçu comme une victime potentielle.

Modifier les paramètres par défaut

Les paramètres par défaut sont les paramètres d’usine d’un appareil, d’un logiciel ou d’un service en ligne. Lorsque les paramètres sont les mêmes pour tous les utilisateurs ou tous les appareils, cela constitue une faille que les attaquants peuvent exploiter. Il est donc recommandé de modifier les paramètres par défaut. Cela vous permet de passer sous le radar des pirates potentiels.

Par le passé, les routers étaient systématique livrés avec un accès administrateur ouvert. Pendant un temps, il était habituel de livrer les ordinateurs Windows avec des ports ouverts par défaut et donc complètement ouverts sur Internet. Dans les deux cas, le risque pouvait être réduit en modifiant les valeurs par défaut, mais la plupart des utilisateurs ne le savaient pas.

Les valeurs par défaut ne représentent pas uniquement un danger au niveau technique. Les paramètres de confidentialité des réseaux sociaux peuvent également ne pas être suffisamment sécurisés. De nombreuses entreprises en profitent pour rendre l’utilisateur « ultra-visible », par défaut. C’est donc à vous de modifier les paramètres. Suivez le principe de l’économie des données : réglez tous les paramètres de chaque compte de manière aussi restrictive que possible au début et ne les assouplissez que progressivement et pour de bonnes raisons.

Utiliser des appareils sécurisés

Pour des applications qui requièrent un haut niveau de sécurité, comme consulter ses comptes en banque en ligne et les communications chiffrées, il peut être judicieux d’utiliser un appareil aussi isolé que possible. Il peut s’agir d’un petit ordinateur portable sur lequel est installé un système d’exploitation spécialement pensé pour la sécurité. Voici quelques exemples de distributions Linux disponibles librement Subgraph et Tails.

Grâce à son utilisation ponctuelle, l’appareil sécurisé n’est pas repéré par les pirates : ils s’attendent à ce que vous utilisiez votre ordinateur habituel. Si la tentative d’attaque part de cette hypothèse, l’utilisation d’un autre appareil peut contrecarrer l’attaque.

Bloquer les tentatives de spoofing

Que faut-il faire si vous pensez être victime d’une tentative de spoofing ? Imaginons la situation suivante : vous recevez un email. Il semble s’agir d’une urgence : un virement a échoué, votre compte a été piraté ou le nom de votre domaine a expiré. Vous êtes invité à réagir vite pour éviter que la situation n’empire.

Bien qu’à première vue le message semble adapté à la situation, vous sentez qu’il y a quelque chose de bizarre. Peut-être que les informations présentées ne s’articulent pas très bien. Ou alors, vous vous sentez forcé d’entreprendre une action précise.

Vous ne savez pas s’il s’agit d’une tentative de spoofing. Que devez-vous faire ?

Tout d’abord : gardez votre calme et n’agissez pas dans la précipitation. Si vous avez reçu le message sous la forme d’un email, vous ne devez en aucun cas cliquer sur les liens qu’il contient.

Utilisez un second canal de communication pour vérifier la véracité du message. Il est indispensable de limiter l’impact de l’attaque. Si c’est possible, utilisez un autre appareil et une application sécurisée que vous n’utilisez pas habituellement.

Quelques exemples concrets :

Imaginons que vous ayez reçu un email suspicieux sur votre ordinateur de travail. Dans ce cas, utilisez comme second canal de communication une application de messagerie avec chiffrement de bout en bout sur votre smartphone.

Vous avez reçu un appel téléphonique ou un SMS suspicieux sur votre téléphone portable. Considérez que votre téléphone portable est compromis et utilisez à la place le téléphone d’un collègue pour contacter une personne de confiance.

Les tentatives de spoofing ciblées contre les utilisateurs

Les tentatives de spoofing ont pour objectif de tromper l’interlocuteur. Dans le cas particulier du phishing, une réplique faussement authentique d’un site Web est souvent utilisée pour accéder à des données confidentielles.

Spoofing d’URL

Le spoofing d’URL a pour objectif d’inciter l’utilisateur à cliquer sur une URL modifiée. L’astuce réside dans le fait de convaincre l’utilisateur qu’il s’agit d’une URL connue et sérieuse. Mais si un utilisateur peu méfiant consulte l’URL, il tombe sur un site malveillant. Pour qu’une tentative de spoofing d’URL fonctionne, le pirate doit posséder le domaine correspondant.

Un nom de lien trompeur

Vous connaissez peut-être ce cas de figure : un email contient un lien, mais si vous cliquez dessus, vous arrivez sur un domaine complètement différent. L’astuce fonctionne, car le nom du lien HTML et l’endroit où il mène n’ont rien à voir l’un avec l’autre. Si le pirate choisit un nom de lien qui donne l’impression d’une URL sérieuse, l’illusion est parfaite : le nom de l’URL cache la destination réelle de l’URL.

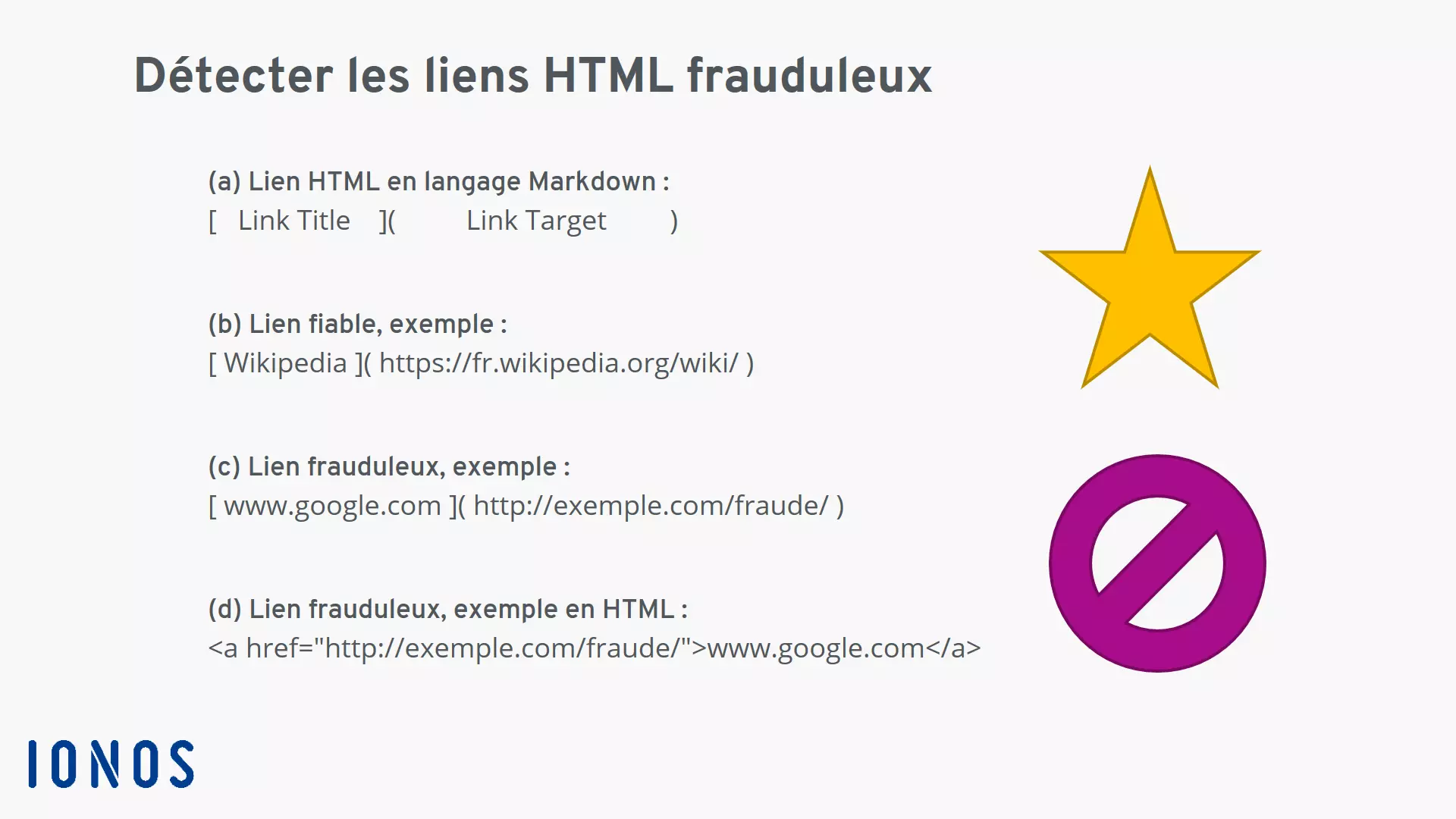

Examinons le schéma suivant. Un lien est composé d’un titre et d’une URL cible :

- Schéma d’un lien HTML en langage Markdown simple.

- Exemple d’un lien inoffensif : le nom du lien indique précisément vers quelle page mène le lien.

- Exemple d’un lien malveillant : le titre du lien suggère une page inoffensive et dissimule ainsi la destination réelle du lien.

- Affichage de l’URL du lien frauduleux en HTML de l’exemple.

Pour vous protéger, vous pouvez vérifier l’URL du lien. Placez le curseur sur un lien et attendez un peu, l’URL va s’afficher. Il est cependant recommandé de ne pas cliquer sur les liens de ce type d’email. À la place, copiez l’URL du lien en faisant un clic droit. Consultez le lien dans un navigateur en mode privé. Cette astuce très utile fonctionne également sur les appareils mobiles. Vous pouvez copier l’adresse du lien et la coller dans le champ de texte pour la consulter.

L’URL dans la barre d’adresse ou l’en-tête du courrier électronique est trompeuse

Même les URL qui ne font pas partie des liens cliquables sont utilisées à des fins de spoofing. Les attaquants profitent souvent de la similarité de différentes lettres pour tromper leur victime. Ces attaques dites homographiques peuvent être difficiles à détecter dans certaines circonstances.

Dans le cas le plus simple, le pirate utilise une URL ou un domaine avec des lettres qui, combinées, donnent l’impression de former d’autres lettres. Quelques exemples :

- Un email de « support@lacebook.com » : un petit « l » est utilisé à la place d’un petit « f ».

- Un lien qui a pour URL « https://secure.arnazon.com/ » : la combinaison des lettres « rn » fait de loin le même effet qu’un « m ». Le sous-domaine « secure » et la mention « https » attirent l’attention de l’utilisateur et distraient du nom de domaine.

La réussite de la tentative de spoofing dépend beaucoup de la manière dont elle est rédigée. Si le contenu de l’email parvient à créer suffisamment d’inquiétude, ce genre de petit détail est facilement négligé.

Une autre variante de l’attaque homographique est plus difficile à repérer : le nom de domaine internationalisé (IDN). L’attaquant vous envoie une URL qui contient des lettres d’un alphabet différent. S’il s’agit d’une lettre qui ressemble visuellement à une lettre de l’alphabet latin, l’illusion peut être vraiment saisissante. Le pirate utilise ici une adresse en punycode.

L’astuce : l’URL d’origine ne contient, par exemple, pas le caractère « a » de l’alphabet latin, mais la variante issue de l’alphabet cyrillique. Les deux lettres se confondent très facilement. Certains navigateurs n’affichent pas les caractères qui ne sont pas issus de l’alphabet latin comme du punycode. Ainsi l’utilisateur ne se rend pas compte qu’il est arrivé sur le mauvais site.

Pour prévenir les attaques homographiques de ce type, vous devez vous assurer que votre navigateur affiche toujours les domaines avec des caractères non latins comme du punycode. En outre, ne cliquez jamais sur des URL en lien avec des données sécurisées, la page d’accueil de votre banque par exemple. À la place, enregistrez-les dans vos favoris et ouvrez-les par ce biais.

Si vous vous retrouvez sur un site dont vous doutez de l’authenticité, suivez la procédure suivante :

- vérifiez que le site provient d’une source chiffrée HTTPS. La plupart des sites Web actuels prennent en charge le chiffrement HTTPS. Toute page qui accepte des données de votre part, comme un mot de passe ou un formulaire, devrait à l’heure actuelle toujours et exclusivement être chargée en HTTPS. Si ce n’est pas le cas, il existe un risque que le site Web soit un site malveillant ou une contrefaçon ;

- vérifiez le certificat SSL : si le site a été chargé crypté via HTTPS, vous pouvez afficher le certificat SSL du serveur. Assurez-vous que le certificat fait référence à l’organisation prétendument à l’origine du site. Si ce n’est pas le cas, il est possible que vous soyez sur le mauvais site ;

- si le doute n’est pas dissipé, fermez la fenêtre du navigateur.

Les attaques numériques ne sont pas à prendre à la légère. Une fois les données confidentielles volées, il est difficile de limiter les dégâts. Comme dit le dicton, « mieux vaut prévenir que guérir ».

Email spoofing

En plus du texte, un email contient également des méta-informations dans ce qu’on appelle l’en-tête de l’email. L’en-tête contient différents champs comme « De », « À », « Répondre à » etc. Avec un logiciel approprié, le contenu des champs d’en-tête peut être remplacé sans grand effort avec n’importe quelle valeur. Si le champ « De » de l’email contient l’adresse de votre supérieur, cela ne signifie pas qu’il provient réellement de cette personne. Un pirate peut placer sa propre adresse dans le champ « Répondre à ». La victime pense donc répondre à l’adresse du champ « De » qui semble légitime, alors qu’il répond en fait au pirate dont l’adresse se trouve dans « Répondre à ».

Il existe un certain nombre de mécanismes de protection du côté de l’utilisateur ou du logiciel de messagerie qui peuvent contrecarrer les tentatives de spoofing par email. Toutes ces mesures visent à détecter, marquer et trier les emails de spoofing :

- Utiliser un filtre pour les spams : le filtre anti-spam de votre messagerie ou serveur email utilise l’heuristique pour trier les éventuels messages malveillants. Le processus est automatique et constitue une bonne base de protection.

- Mettre en place le chiffrement du contenu : le chiffrement du contenu garantit que les emails proviennent bien de l’expéditeur indiqué et que le message n’a pas été modifié. Malheureusement, la mise en place des procédures communes comme PGP et S/MIME demande quelques efforts. Bien qu’efficace, le chiffrement des contenus est encore très peu utilisé en dehors de certaines professions. Vous pouvez également utiliser une application de messagerie chiffrée. Elles offrent les mêmes avantages et sont très simples à installer.

- Afficher et contrôler les en-têtes d’emails : pour les utilisateurs les plus expérimentés, il est possible d’afficher l’en-tête complet de l’email. Ce procédé permet une analyse plus détaillée. Avec le savoir-faire approprié, il est possible de déterminer l’origine réelle du courrier.

Les serveurs disposent également d’une gamme de technologies qui ont pour objectif de réduire l’envoi d’emails de spoofing. Parmi les mécanismes de protection côté serveur les plus utilisés on retrouve notamment SPF, DKIM ainsi que DMARC.

Si vous exploitez vos propres adresses mail via votre serveur, vous devez vous assurer qu’au moins SPF et DKIM sont correctement configurés. Sinon, vous prenez le risque que vos emails finissent dans le filtre anti-spam du destinataire.

Le spoofing au niveau du réseau

Ces tentatives de spoofing ont pour but de manipuler la communication sur le réseau. La « victime » n’est pas une personne, mais le matériel ou le logiciel du serveur. Comme cette attaque s’effectue au niveau des paquets de données, elles ne sont généralement pas repérées par l’utilisateur.

Spoofing DNS

Le Domain Name System, généralement appelé DNS, est un système mondial pour la traduction des domaines Internet en adresses IP. Le DNS renvoie une adresse IP pour un nom de domaine. Les requêtes au DNS ayant déjà reçu une réponse sont mises en cache dans le cache DNS sur le serveur. Dans le cas du spoofing DNS, une entrée malveillante est placée dans le cache DNS. Les demandes entrantes renvoient alors une adresse IP erronée pour l’entrée manipulée. Le transfert des données est redirigé sur un autre serveur. Le spoofing DNS est mis en place par les pirates pour effectuer des tentatives de phishing et attaques d’homme du milieu (man in the middle).

Au niveau de l’utilisateur, vous pouvez vous protéger du spoofing DNS en utilisant des techniques de chiffrement. Assurez-vous que le site Web sur lequel vous êtes est chiffré par le protocole HTTPS. L’utilisation d’un Virtual Privat Network (VPN) peut éventuellement protéger contre le spoofing DNS.

Si vous possédez votre propre domaine, vous devriez envisager d’utiliser la technique de protection DNSSEC (Domain Name System Security Extensions). DNSSEC utilise l’authentification cryptographique pour garantir l’intégrité des requêtes DNS. Les tentatives de spoofing DNS sont donc évitées sur les serveurs protégés par DNSSEC.

Utilisez la Protection de domaine IONOS pour protéger votre domaine contre ce genre de pratiques.

MAC spoofing

Le MAC spoofing n’a rien à voir avec une certaine entreprise bien connue de la Silicon Valley. L’adresse MAC est l’adresse physique d’un périphérique réseau. L’adresse MAC est un numéro unique qui est inclus dans chaque périphérique au moment de sa fabrication. Bien que chaque appareil dispose d’une adresse fixe, celle-ci peut être facilement spoofée au niveau du logiciel. La possibilité de spoofer sa propre adresse MAC, est souvent utilisée par les utilisateurs pour contourner des limitations.

ARP spoofing

Dans les réseaux locaux (LAN), l’Address Resolution Protocol (ARP) est utilisé pour lire les adresses IP appartenant à des adresses MAC à partir d’un tableau. Les tentatives d’ARP spoofing ont pour objectif de manipuler les entrées du tableau pour acheminer le trafic IP vers une adresse MAC malveillante. Ainsi, le pirate peut capter ou fausser le trafic de données. Ces attaques sont un risque à ne pas prendre à la légère.

IP spoofing

Dans le cas de l’usurpation d’adresse IP (IP spoofing), les paquets de données TCP/IP et UDP/IP sont envoyés avec une adresse d’expéditeur falsifiée. Dans la plupart des cas, ce type d’attaque fait partie d’une attaque DoS ou DDoS.