Keyloggers : comment fonctionnent-ils et comment s’en protéger ?

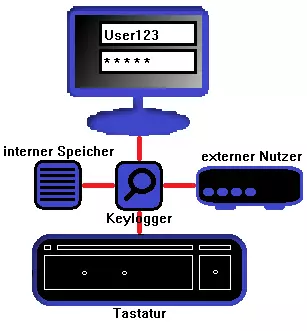

Les enregistreurs de frappe sont des programmes ou des dispositifs qui enregistrent les frappes au clavier. Les keyloggers qui enregistrent spécifiquement des données telles que les identifiants et les mots de passe sont dangereux, car ils peuvent les transmettre à des tiers sans autorisation. Il s’agit d’une menace pour la sécurité des données de vos mots de passe de messagerie électronique, de vos comptes de médias sociaux ou de vos données bancaires en ligne. Ces enregistreurs de frappe sont utilisés non seulement par des pirates individuels, mais aussi par les forces de l’ordre et les services de renseignement pour espionner des données confidentielles. Le terme keylogger est souvent utilisé comme synonyme de spyware. Cependant, les logiciels espions sont le terme générique pour les logiciels malveillants qui reniflent l’information de l’utilisateur. Le terme keylogger est plus précis, car il ne détecte que les frappes.

Un keylogger est un logiciel ou du matériel qui enregistre les frappes pour les transmettre à des tiers. La sécurité des données est donc menacée, car des personnes non autorisées peuvent ainsi obtenir des données de connexion telles que des mots de passe, qui peuvent ensuite être utilisées pour accéder à encore plus de données.

Tous les keyloggers ne sont pas nuisibles ou illégaux par nature. L’enregistrement de frappe peut être utilisé pour vérifier le comportement d’un utilisateur sur un ordinateur ; cela ne doit pas nécessairement être fait pour des raisons criminelles. Les enregistreurs de frappe facilitent également la documentation de l’utilisation de l’ordinateur à des fins scientifiques, par exemple pour obtenir des données sur le comportement humain sur l’ordinateur. Les programmes et périphériques keylogger ne sont donc pas nécessairement illégaux en eux-mêmes. Ils ne deviennent discutables du point de vue de la sécurité que s’ils sont installés sans le consentement de l’utilisateur de l’ordinateur.

Si votre compte de messagerie a été piraté, il se peut que vous ayez été victime d’un keylogger. Apprenez dans le guide digital comment regagner l’accès à votre compte.

Keylogger logiciels

Côté logiciel, les keyloggers fonctionnent via des processus en arrière-plan, souvent discrets, qui copient les frappes. Certains keyloggers peuvent également prendre des captures d’écran du texte saisi. Ensuite, ces données sont généralement transmises en ligne ou stockées dans un fichier sur le disque dur de la victime. Dans ce dernier cas, l’accès au disque dur se fait sans autorisation. Ces types de keyloggers sont les plus connus et peuvent être combattus efficacement à l’aide d’un pare-feu ou d’un programme antivirus. Le logiciel keylogger est disponible dans de nombreuses versions différentes. Nous en présentons ci-après quelques-unes.

| Keylogger logiciel / Principe / Technologie | Fonctionnalité |

|---|---|

| Base logicielle simple | Programme d’ordinateur qui lit les commandes du clavier par un processus en arrière-plan. |

| Base hyperviseur | Le keylogger utilise un programme malveillant d’hyperviseur pour s’imbriquer derrière le système d’exploitation, laissant le système d’exploitation lui-même intact. Le keylogger fonctionne donc comme une machine virtuelle et fonctionne indépendamment du système d’exploitation. |

| Base noyau | Le programme malveillant s’imbrique directement dans le système d’exploitation et accède au compte root. Les frappes y sont enregistrées. Ces enregistreurs de frappe peuvent également se camoufler en tant que conducteurs et sont relativement difficiles à détecter. Les antivirus, par exemple, ont besoin d’un accès root pour localiser ce type de logiciels malveillants. Un exemple de ceci est le Duqu de Troie basé sur le noyau. |

| Base API | Ces keyloggers se connectent aux APIs du clavier (Application Programming Interfaces) et réagissent à chaque frappe. |

| Base de saisie de formulaire | Ce type de keylogger enregistre les formulaires en ligne et copie les données de connexion correspondantes. Le logiciel peut également accéder à l’historique du navigateur pour déterminer quelles pages ont été visitées. |

| Base de l’homme dans le navigateur (MITB) | Aussi appelé Memory Injection. Ces enregistreurs de frappe s’imbriquent dans le navigateur Web et enregistrent les frappes de touches inaperçues. Par exemple, ces enregistreurs de frappe collectent les informations envoyées via les champs de saisie et les stockent dans les journaux internes du navigateur. Les journaux sont ensuite accessibles de l’extérieur. |

| Accès à distance | Ces enregistreurs de frappe à distance permettent un accès externe au logiciel malveillant. Les frappes enregistrées sont « tapées » par email ou par téléchargement. Ces keyloggers fonctionnent aussi souvent en combinaison avec le matériel correspondant. |

Keylogger matériel

Beaucoup d’internautes ne savent même pas qu’il existe des keyloggers matériels et n’espionnent pas seulement les mots de passe des logiciels. Ce type de keylogger peut être utilisé, par exemple, sous la forme d’une petite prise USB qui se branche entre le clavier et l’ordinateur. Un tel plug possède une mémoire interne dans laquelle sont stockés les protocoles des entrées clavier. Si vous supprimez le keylogger plus tard, vous pouvez lire les protocoles stockés. Les keyloggers matériels sont également disponibles dans des variantes très imaginatives et surprenantes, dont certaines rappellent les astuces de James Bond. Les utilisateurs privés, cependant, entreront rarement en contact avec eux.

| Keylogger matériel - /Principe/Technologie | Fonctionnalité |

|---|---|

| Clavier/Matériel externe | Du matériel supplémentaire est installé entre le clavier et l’ordinateur, en général directement sur le câble de connexion du clavier. Aussi appelés keygrabber, ces keyloggers sont généralement conçus comme de petits connecteurs avec une mémoire interne. Les frappes sont enregistrées dans cette mémoire. Les keygrabbers sont disponibles pour les connexions USB et PS2. Généralement, ces dispositifs sont directement connectés au port de l’ordinateur et n’attirent l’attention de l’utilisateur que lors d’une inspection plus approfondie. Ceci est particulièrement vrai si, par exemple, les ports de l’ordinateur ne sont pas directement visibles au poste de travail (par exemple, parce que la tour est située sur le plancher sous le bureau). |

| Base du mircologiciel | Ces enregistreurs de frappe spécifiques au matériel enregistrent les frappes au niveau du BIOS. Souvent, vous avez besoin d’un accès physique au matériel et au moins d’un accès root. Les enregistreurs de frappe basés sur un micrologiciel sont également utilisés, par exemple, sous forme de pièces jointes pour les cartes matérielles. Ils ne sont pas visibles tant que l’appareil concerné n’est pas ouvert. |

| Renifleur de clavier et de souris | Ces appareils lisent les données transmises par un clavier ou une souris sans fil au système cible. Comme la communication sans fil est souvent chiffrée, le renifleur doit également déchiffrer le code. |

| Accessoires pour claviers | Les criminels utilisent souvent cette méthode d’enregistrement des frappes aux guichets automatiques. Ils installent une pièce jointe sur le champ de saisie de la machine. Cette pièce est souvent difficile à reconnaître et est perçue par l’utilisateur comme faisant partie intégrante de la machine. Lorsque les clients entrent leur code et d’autres données confidentielles, ils alimentent involontairement le keylogger. |

| Enregistreurs de frappe acoustiques | Ces appareils évaluent les sons qu’un utilisateur produit avec le clavier de l’ordinateur. En effet, appuyer sur chaque touche d’un clavier produit un son différent, qui est impossible à distinguer pour les humains. Les keyloggers acoustiques travaillent également avec des statistiques sur le comportement humain sur l’ordinateur pour reconstruire le texte entré par l’utilisateur écouté. En règle générale, cependant, ces appareils nécessitent une taille d’échantillon suffisante d’au moins 1000 frappes. |

| Interception d’ondes électromagnétiques | Tous les claviers génèrent des ondes électromagnétiques dont la portée peut atteindre 20 mètres. Des dispositifs spéciaux peuvent enregistrer et lire ces ondes. |

| Vidéosurveillance | Le keylogging peut également inclure la vidéosurveillance traditionnelle. C’est le cas lorsque l’entrée clavier est observée à l’aide d’une caméra et enregistrée à l’extérieur. |

| Analyse physique des traces | Cette technologie est moins utilisée pour les claviers PC traditionnels et plus pour les champs de saisie numériques. Si l’on appuie sur certaines touches plus souvent que sur d’autres, cela laisse des traces physiques, qui peuvent être utilisées, par exemple, pour reconstruire un mot de passe. |

| Capteurs pour smartphones | Les smartphones modernes sont équipés d’accéléromètres, qui peuvent être reprogrammés sur des enregistreurs de frappe spéciaux. Si le smartphone est proche du clavier cible, il peut alors lire les vibrations générées par la frappe. |

Comment se protéger des keyloggers ?

La plupart des keyloggers peuvent être équipés d’un antivirus et d’un pare-feu à jour. Bien sûr, de nouveaux keyloggers sont constamment développés dont les signatures ne sont pas immédiatement reconnues comme nuisibles par les programmes de protection. Votre comportement sur l’ordinateur est donc également important si vous voulez minimiser le risque de keylogging. Nous avons quelques conseils pour vous sur la façon de vous protéger contre les keyloggers.

- Gardez votre logiciel de sécurité à jour. Utilisez de puissants programmes antivirus et des scanners en temps réel pour vous protéger des enregistreurs de frappe. La plupart des keyloggers sont trouvés et supprimés par tout programme antivirus raisonnablement bon. Cependant, vous ne devriez pas avoir peur de la qualité du logiciel, surtout si vous entrez régulièrement des données hautement confidentielles comme les données de compte sur votre ordinateur.

- Les gestionnaires de mots de passe spécifiques peuvent vous aider à contenir le chaos des mots de passe. Si vous le souhaitez, vous pouvez également générer des mots de passe très complexes qui sont difficiles à enregistrer pour les keyloggers. De plus, ces programmes disposent souvent d’une fonction de remplissage automatique, grâce à laquelle vous n’avez pas besoin de saisir manuellement vos données de connexion. Après tout, les keyloggers ne peuvent généralement lire que ce que vous tapez.

- L’authentification multifactorielle (MFA) est considérée comme extrêmement sûre pour les justificatifs d’identité. L’utilisateur n’est pas seulement invité à entrer un mot de passe, mais aussi à s’authentifier de manière interactive avec un facteur variable (par exemple en utilisant un téléphone portable). Même si les keyloggers accèdent au mot de passe actuel, cela ne sert à rien grâce au MFA seul.

- Les keylogger matériels ne sont pratiquement jamais utilisés par les particuliers. Mais si, par exemple, vous traitez des données hautement confidentielles au travail qui pourraient intéresser vos concurrents, il ne vous sera pas difficile de vérifier vos connexions de temps à autre. Attention aux connecteurs suspects. Si vous pensez être victime de matériel de keylogging, informez votre service informatique avant qu’il ne supprime le prétendu keylogger.

- Une astuce simple pour éviter les keyloggers est d’utiliser le clavier virtuel. Sous Windows, vous pouvez y accéder en exécutant osk.exe dans la boîte de dialogue Exécuter (touche Windows + R). Comme les keyloggers ne lisent généralement que les frappes physiques, vous êtes mieux protégé si vous saisissez vos données de connexion via le clavier virtuel.

- Il existe des outils spéciaux sur Internet qui peuvent être utilisés pour trouver et supprimer les keyloggers. L’outil le plus connu est probablement Spybot - Search & Destroy, dont il existe aussi une version gratuite assez puissante. Un autre programme éprouvé est Malwarebytes. Contrairement aux programmes antivirus plus complets, Spybot et Malwarebytes ont été spécialement conçus pour lutter contre les logiciels malveillants qui espionnent vos données, tout comme les enregistreurs de frappe.

- Des précautions particulières doivent être prises lors de l’utilisation d’ordinateurs accessibles au public. Évitez toujours d’entrer des données confidentielles sur des ordinateurs publics. Si c’est absolument indispensable, vérifiez que les connexions ne contiennent pas de matériel suspect. Si vous entrez un mot de passe sur un site Web, interrompez ce processus et tapez des caractères sans rapport quelque part avant de compléter votre mot de passe. Avec cette méthode, vous pourrez peut-être tromper les keyloggers potentiels. Vous pouvez également utiliser le clavier virtuel sur la plupart des ordinateurs publics.