Présentation de l’authentification Kerberos

Dans un monde de plus en plus numérisé dans lequel les données privées et professionnelles sont sauvegardées et transmises, la cybercriminalité est un problème qui va en s’aggravant. Grâce à l’utilisation d’intelligence artificielle, les hackers améliorent sans cesse leurs attaques. Pour cette raison, le chiffrement des données grâce à des procédures de sécurité électroniques est plus important que jamais. Découvrez dans cet article quels sont les avantages de l’authentification Kerberos, comment cela fonctionne et quels sont ses points forts et ses points faibles.

- Domaine .eu ou .fr + éditeur de site gratuit pendant 6 mois

- 1 certificat SSL Wildcard par contrat

- Boîte email de 2 Go

Kerberos : qu’est-ce que c’est ?

Kerberos est un service d’authentification qui est utilisé sur les réseaux informatiques ouverts ou non sécurisés. Le protocole de sécurité authentifie les demandes de service entre deux hôtes de confiance, ou plus, via un réseau non approuvé comme Internet. Pour l’authentification d’applications client-serveur et la vérification de l’identité de l’utilisateur, il utilise le chiffrement cryptographique et un tiers de confiance (Trusted Third Party en anglais).

Kerberos est un projet open source du consortium Kerberos. Ce protocole a été développé dans les années 1980 au Massachusetts Institute of Technology (MIT) pour le projet Athena. Aujourd’hui, Kerberos est la technologie d’autorisation standard de Microsoft Windows. L’implémentation de Kerberos est également possible pour d’autres systèmes d’exploitation comme Apple OS, FreBSD, UNIX et Linux. Microsoft a lancé sa propre version du protocole Kerberos avec Windows 2000. Par la suite, il s’est également développé comme protocole standard pour les sites Web et implémentations d’authentification unique (SSO) sur différentes plateformes.

L’authentification Kerberos tire son nom de Cerbère, le légendaire chien à trois têtes qui gardait l’entrée des enfers dans la mythologique grecque. Dans la mythologie, Cerbère possède une queue de serpent et une apparence agressive ce qui en faisait un excellent gardien. Dans le cas du protocole Kerberos, les trois têtes représentent le client, le serveur et le centre de distribution des clés (Key Distribution Center, KDC). Ce dernier fait office de « Trusted Third Party ».

Les utilisateurs, ordinateurs et services qui utilisent Kerberos s’appuient sur le KDC, qui assure deux fonctions en un seul processus : l’authentification et l’attribution de tickets. Les « tickets KDC » authentifient toutes les parties impliquées, en vérifiant l’identité de tous les nœuds, les points de départ et d’arrivée des connexions logiques. Pour cela, le processus d’authentification Kerberos utilise un mécanisme de clés secrètes qui évite que les paquets de données transmis ne soient lus ou modifiés. Ils sont ainsi protégés contre les écoutes et attaques répétées.

Vous voulez utiliser le Cloud pour accéder à tout moment et de n’importe où à vos données sans avoir à faire de compromis sur la sécurité ? Utilisez la solution de stockage dans le Cloud HiDrive de IONOS qui protège vos données sensibles avec un chiffrement de bout en bout et une authentification supplémentaire à deux facteurs.

Qu’est-ce qui différencie Kerberos de NTLM ?

Kerberos et NTLM sont deux protocoles réseau qui forment un sous-groupe de la famille des protocoles Internet (Ip). Il s’agit de deux protocoles d’authentification qui utilisent le TCP (Transmission Control Protocol) ou l’UDP (User Datagram Protocol) lors des transmissions. NTLM est une abréviation de NT LAN Manager et est antérieur à Kerberos. Il s’agit d’un protocole d’authentification défi-réponse au cours duquel un mot de passe est demandé à l’ordinateur cible, vérifié, puis enregistré sous forme hachée pour une utilisation ultérieure.

Découvrez comment fonctionne l’interaction entre TCP et IP dans notre article TCP/IP.

Une des principales différences entre Kerberos et NTLM réside dans la vérification par un tiers. Ainsi, Kerberos a une fonction de chiffrement renforcée par rapport à NTLM, car cette étape supplémentaire rajoute un niveau de sécurité supplémentaire. NTLM peut être facilement piraté, c’est pourquoi il est considéré aujourd’hui comme non sécurisé et ne doit plus être utilisé. Dans le module d’authentification Windows, les deux protocoles d’identification sont cependant implémentés.

Le Security Support Provider (SSP) Negotiate, qui fonctionne comme couche d’application entre la Security Support Provider Interface (SSPI) et les autres SSP, choisit automatiquement entre l’authentification Kerberos et NTLM dans un processus de négociation. Lorsqu’il est disponible, le protocole Kerberos est privilégié, à défaut c’est NTLM qui est utilisé.

Si Kerberos est en principe implémenté dans les produits Microsoft depuis Windows 2000 et Windows XP, il existe d’autres protocoles de sécurité courants pour les navigateurs Web, les messageries instantanées et les emails. Le protocole de sécurité SSL ou TLS chiffre, par exemple, les communications entre un serveur Web et un navigateur. Il garantit ainsi que toutes les données transmises restent protégées et ne puissent pas être lues. SSL fonctionne comme Kerberos avec le protocole TCP, mais utilise un procédé de chiffrement par clé asymétrique.

Comment fonctionne l’authentification Kerberos ?

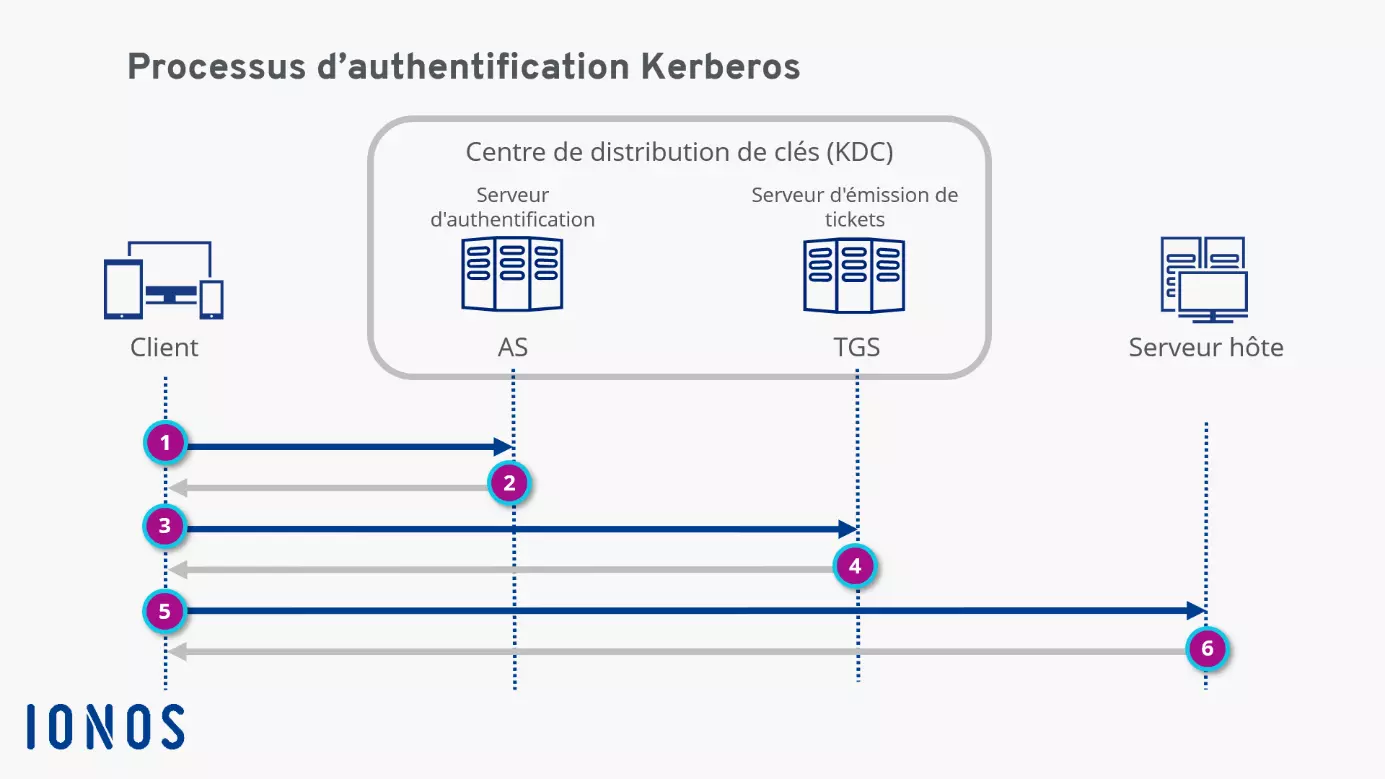

Pour comprendre comment se déroule exactement l’authentification Kerberos, nous allons, dans cette section, revenir sur ses principaux composants. Voici les principaux composants qui sont impliqués dans un processus Kerberos standard :

- Client : le client agit pour le compte de l’utilisateur et initie la communication lors d’une demande de service.

- Serveur hôte : il s’agit du serveur qui héberge le service auquel l’utilisateur veut accéder.

- Serveur d’authentification (AS) : l’AS effectue l’authentification du client. Lorsque l’authentification est réussie, l’AS émet un ticket au client, le TGT (Ticket Granting Ticket). Ce ticket indique aux autres serveurs que le client a été authentifié.

- Serveur d’émission de tickets(TGS) : le TGS est un serveur d’application qui émet des tickets de service.

- Centre de distribution de clés (KDC) : le KDC est composé d’un serveur d’authentification (AS) et d’un serveur d’émission de tickets (TGS).

Voici comment se déroule le protocole illustré sur l’image :

1re étape : le client envoie une requête chiffrée au serveur d’authentification. Lorsque l’AS reçoit la requête, il cherche dans la base de données Kerberos le mot clé à l’aide de l’identifiant utilisateur. Si l’utilisateur a donné le bon mot clé, l’AS déchiffre la requête.

2e étape : après la vérification de l’utilisateur, l’AS émet un Ticket Granting Ticket (TGT) qui est envoyé au client.

3e étape : le client envoie ensuite le TGT à un serveur d’émission de tickets. Avec le TGT, le client « explique » la raison de l’accès au serveur hôte. Le TGS déchiffre le ticket avec une clé secrète que l’AS et le TGS ont en commun.

4e étape : si le TGT est valide, le TGS émet un ticket de service pour le client.

5e étape : le client envoie le ticket de service au serveur hôte. Celui-ci déchiffre le ticket avec la clé secrète qu’il partage avec le TGS.

6e étape : si la clé secrète correspond, le serveur hôte autorise l’accès du service au client. Le ticket de service détermine combien de temps l’utilisateur peut utiliser le service. Dès que l’autorisation d’accès au service expire, il peut renouveler le processus d’authentification Kerberos grâce à une commande Kinit.

Points forts et points faibles de Kerberos

Comme nous l’avons déjà vu, Kerberos est sensiblement plus sécurisé que NTLM. En effet, l’autorisation par un tiers fait du service l’un des protocoles de vérification les plus sûrs du monde informatique. En outre, les mots de passe ne sont jamais envoyés en texte brut sur le réseau. Les « clés secrètes » ne sont transmises que sous forme chiffrée. Kerberos permet également de retracer facilement qui a permis quoi et quand.

Des protocoles transparents et précis sont essentiels pour les audits de sécurité dans les grandes et petites entreprises. Ces dernières disposent également d’un excellent contrôle des accès au protocole. Le service permet en outre aux utilisateurs et systèmes de service de s’authentifier mutuellement. À chaque étape du processus d’authentification, l’utilisateur aussi bien que le système serveur savent qu’ils traitent avec un interlocuteur authentifié. Au fil des années, les experts en sécurité ont tenté de pirater le projet open source ce qui lui a permis de s’améliorer en continu.

Mais Kerberos a aussi des points faibles. Lorsqu’un serveur Kerberos tombe en panne, l’utilisateur ne peut plus se connecter. Les mécanismes d’authentification de secours et les serveurs secondaires servent souvent de solution à ces problèmes. Il existe également des exigences strictes en matière de délais : les configurations de dates et heures des parties concernées doivent systématiquement être synchronisées dans des limites prédéfinies. Si ce n’est pas le cas, l’authentification échoue, car les tickets ne sont disponibles que dans une certaine limite.

Certains systèmes hérités ne sont également pas compatibles avec les mécanismes d’authentification par un tiers. Et bien que les mots de passe soient, en principe, sécurisés dans l’authentification Kerberos, les pirates peuvent cependant y avoir accès grâce à des attaques par force brute ou des attaques de phishing. C’est l’une des raisons pour lesquelles l’authentification multi-facteurs (MFA) reste un moyen privilégié pour la protection de l’identité en ligne.

En général, Windows n’effectue pas d’authentification Kerberos lorsque le nom de l’hôte est une adresse IP. Il se rabat alors sur d’autres protocoles d’authentification activés tels que NTLM, que vous devez donc désactiver manuellement. Découvrez ici comment trouver votre adresse IP.