MPLS : quelle est cette technologie ?

Il existe essentiellement deux types de transmission de données : avec le transfert de données sans connexion, les données peuvent être envoyées au système cible depuis le terminal souhaité à tout moment et sans limite, sans que le chemin des paquets ne soit fixé à l’avance. Chaque nœud de réseau intermédiaire (il s’agit habituellement d’un routeur) sait automatiquement comment transférer le flux des données. Le chemin de transmission sans connexion offre lui une grande flexibilité, mais ne garantit pas la disponibilité des ressources nécessaires.

En revanche, dans le cadre d’une transmission orientée connexion, le chemin des paquets de données est déjà spécifié dès le début. Les nœuds de réseau impliqués (habituellement les commutateurs, en anglais switch), reçoivent les informations appropriées pour transmettre les données de la station précédente jusqu’à ce qu’à la fin du chemin, et les paquets arrivent sur l’ordinateur cible. Ceci permet d’accélérer considérablement le processus de routage long et fastidieux nécessaire à la transmission sans connexion. De plus, les ressources réseau disponibles peuvent être contrôlées de manière optimale et distribuées aux participants individuels. Le Multiprotocol Label Switching (MPLS) rend cela possible même pour les réseaux TCP/IP, bien que ceux-ci appartiennent en fait à la catégorie des réseaux sans connexion.

Qu’est-ce que le MPLS (Multiprotocol Label Switching) ?

Au milieu des années 1990, les grands réseaux de communication étaient encore caractérisés par une proportion beaucoup plus élevée de communications vocales (téléphonie) que de communications de données (Internet). À cette époque, les opérateurs de télécommunications exploitaient encore des réseaux distincts pour les deux types de transmission, mais d’une part cela coûtait cher, et d’autre part ne garantissait pas une qualité de service (QDS, en l’anglais QoS Quality of Service) globale. Les réseaux vocaux de haute qualité, orientés connexion, contrastaient avec les réseaux de données sans connexion, qui ne disposaient pas de la bande passante nécessaire. L’introduction du protocole ATM (Asynchronous Transfer Mode) a largement résolu ce problème en permettant la transmission de la voix et des données via une infrastructure commune. Toutefois, ce n’est qu’à la fin des années 1990, que le Multiprotocol Label Switching a apporté la solution pour utiliser efficacement les bandes passantes disponibles.

Pour ce faire, MPLS a finalement soulagé les systèmes de routage surchargés : au lieu de définir le trajet optimal d’un paquet de données par les différentes stations intermédiaires, comme c’était le cas auparavant, la nouvelle procédure offrait la possibilité de prédéfinir des chemins qui déterminent le trajet d’un paquet depuis le point d’entrée (ingress router) au point de départ (egress routeur). Les stations intermédiaires (label switcher router) reconnaissent ces chemins en évaluant les étiquettes (les labels) qui contiennent les informations d’acheminement et de service appropriées et qui sont affectées au paquet de données correspondant. L’évaluation s’effectue à l’aide du matériel approprié (par exemple un commutateur/switch) au-dessus de la couche de sécurité (layer 2), tandis que le routage fastidieux sur la couche de commutation (layer 3) n’est plus nécessaire.

Grâce à l’extension Generalized MPLS, la technologie développée à l’origine uniquement pour les réseaux IP, est désormais disponible pour d’autres types de réseaux comme SONET/SDH (Synchronous Optical Networking / Synchronous Digital Hierarchy) ou WSON (Wavelength Switched Optical Netwoork).

Comment fonctionne le Multiprotocol Label Switching ?

L’utilisation de MPLS dans les réseaux IP nécessite une infrastructure logique et physique composée de routeurs compatibles MPLS. La procédure d’étiquetage fonctionne principalement au sein d’un système autonome (AS), un ensemble de différents réseaux IP, qui sont gérés en tant qu’unité et qui sont connectés via au moins un Interior gateway protocol (IGP) commun. Les gestionnaires de ces systèmes sont généralement des fournisseurs d’accès Internet, des universités ou des entreprises internationales.

Avant que les chemins individuels puissent être configurés, le protocole IGP utilisé doit s’assurer que tous les routeurs du système autonome peuvent se rejoindre. Les éléments essentiels des trajets, aussi appelés Label Switched Path (LSP), sont ensuite déterminés. Ces routeurs mentionnés précédemment (ingress router et egress router) sont généralement situés aux entrées et sorties d’un système. Les LSP sont ensuite activés manuellement, semi automatiquement ou complètement automatique :

- Configuration manuelle : chaque nœud traversé par un LSP doit être configuré individuellement, cette procédure est inefficace pour les grands réseaux.

- Configuration semi-automatique : seules quelques stations intermédiaires (par exemple, les trois premiers hops/sauts) doivent être configurées manuellement, tandis que les autres LSP reçoivent leurs informations de l’Interior Gateway Protocol.

- Configuration automatique : avec la variante entièrement automatique, le protocole IGP détermine le chemin en entier, mais cependant aucune optimisation n’est réalisée.

Les paquets de données envoyés dans un réseau MPLS configuré reçoivent du routeur d’entrée (ingress router) un en-tête MPLS supplémentaire. Ce dernier est inséré entre les informations de la deuxième et de la troisième couche, c’est ce que l’on nomme aussi « Push Operation ». Sur le chemin de transmission, les différents sauts (hops) impliqués échangent l’étiquette par une variante adaptée avec leurs propres informations de connexion (latence, bande passante et hop cible), cette méthode est couramment appelé « Swap Operation ». À la fin du chemin, le label dans le cadre de la « Pop Operation » est retiré de l’en-tête IP.

La structure de l’en-tête Multiprotocol Label Switching

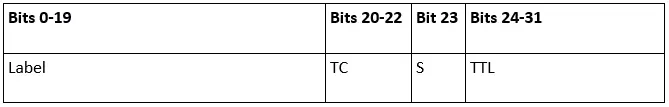

MPLS prolonge l’en-tête IP normal par le « MPLS Label Stack Entry », qui est aussi connu sous le nom de « MPLS Shim Header ». Cette entrée, d’une taille de 4 octets (32 Bit), est très courte. C’est pourquoi elle peut être traitée rapidement. La ligne d’en-tête correspondante insérée entre les en-têtes des couches 2 et 3 ressemble comme suit :

Les 32 bits supplémentaires du MPLS Label Stack Entry ajoutent quatre informations à un paquet IP pour le prochain saut réseau (network hop) :

- Label : le label contient les informations de base de l’entrée MPLS, c’est pourquoi il s’agit du composant le plus grand avec une longueur de 20 bits. Comme nous l’avons mentionné plus haut, un label sur le chemin est toujours unique et ne sert donc qu’a la médiation entre deux routeurs spécifiques. Il est ensuite adapté en conséquence pour la transmission des données à la station intermédiaire suivante.

- Traffic Class (TC) : l’en-tête utilise le champ « Traffic-Class » pour transmettre des informations sur les Differentiated Services (DiffServ). Ce schéma peut être utilisé pour classifier les paquets IP afin d’assurer le Quality of Service (QoS). Par exemple, les 3 bits peuvent indiquer au réseau Scheduler s’il doit prioriser un paquet de données ou le traiter comme subordonné.

- Bottom of Stack (S) : ceci définit si le chemin de transmission sous-jacent est un chemin simple ou si plusieurs LSP sont imbriqués. Dans ce dernier cas, un paquet peut aussi recevoir plusieurs labels qui sont combinés dans le Label Stack (pile de labels). Le Bottom of Stack-Flag informe alors le routeur que d’autres labels suivront, ou alors l’entrée contient le dernier label MPLS de la pile.

- Time to live (TTL) : les 8 derniers bits de l’entrée « MPLS Lable Stack » indiquent la durée de vie du paquet de données. À cette fin, ils contrôlent le nombre de routeurs que le paquet peut encore exécuter sur le chemin (la limite est de 255 routeurs).

Le rôle actuel du Multiprotocol Label Switching

Dans les années 1990, MPLS a aidé les fournisseurs d’accès à développer rapidement leurs réseaux. Cependant, l’avantage de la vitesse initiale pour le transfert de données a été relégué au second plan grâce à la nouvelle génération de routeurs haute performance avec processeurs réseau intégrés. Cependant, en tant que procédure qui peut garantir la qualité de service (QoS), elle est encore utilisée aujourd’hui par de nombreux fournisseurs. Il s’agit de ce que l’on nomme l’ingénierie de trafic (ou Traffic Engineering) : un processus de contrôle et d’optimisation des flux de données. Outre la classification des connexions de données individuelles, une analyse des bandes passantes et des capacités des différents éléments du réseau est également effectuée. Sur la base des résultats, la charge de données peut alors être répartie de manière optimale pour renforcer l’ensemble du réseau.

Un autre domaine d’application important est celui des réseaux privés virtuels, à savoir les réseaux de communication autonomes et virtuels qui utilisent des infrastructures de réseaux publics comme Internet comme moyen de transport. De cette façon, les appareils peuvent fusionner dans un réseau sans se connecter physiquement les uns aux autres. Il existe principalement deux types différents de tels réseaux MPLS :

- VPN de couche 2 : les réseaux privés virtuels sur la couche de liaison de données peuvent être conçus pour des connexions point à point ou pour l’accès à distance. La couche 2 sert logiquement en tant qu’interface à l’utilisateur d’un tel VPN pour configurer la connexion. Le protocole PPTP (Point-to-point tunneling protocol) ou le protocole L2TP (Layer 2 Tunneling Protocol) servent de protocoles de base. Ceci permet aux fournisseurs la possibilité de proposer à leurs clients des services de type SDH et Ethernet.

- VPN de couche 3 : les VPN de couche 3 basés sur le réseau représentent une solution simple pour les fournisseurs afin d’offrir à différents clients des structures de réseau entièrement routées basées sur une infrastructure IP unique (indépendamment de leurs plages d’adresses IP privées). La qualité de service est garantie par la gestion séparée des clients par des labels MPLS individuels et des chemins de paquets prédéfinis. En même temps, les sauts (hops) de réseau sont aussi épargnés du routage.

Les opérateurs de larges réseaux étendus (Wide Area Network) bénéficient d’offres de fournisseurs basées sur le Multiprotocol Label Switching, les LSP (Label Switeched Paths) correctement configurés optimisent le trafic de données et garantissent dans la mesure du possible, que tous les utilisateurs disposent à tout moment de la bande passante nécessaire, tout en minimisant leurs propres efforts. La procédure est donc aussi une solution adaptée aux réseaux des administrations, universités et d’entreprises, à condition que le budget nécessaire soit disponible.

Aperçu des avantages du VPN MPLS

Multiprotocol Label Switching, en tant que technologie pour les réseaux virtuels, est notamment en concurrence avec l’extension de la pile de protocole IP IPsec. L’amélioration de la sécurité du protocole Internet se caractérise en particulier par son propre mécanisme de cryptage et son faible coût. Contrairement à la méthode MPLS, la mise en œuvre de l’infrastructure par IPsec n’est cependant pas la responsabilité du fournisseur, mais plutôt de l’utilisateur. Cela demande un niveau d’effort plus élevé, ce qui donne un avantage à la méthode MPLS. Mais comme l’indique la liste ci-dessous, il n’est pas le seul avantage des réseaux « Label » :

- Faible effort d’exploitation : comme la configuration IP et le routage, l’exploitation du réseau MPLS relève de la responsabilité du fournisseur. En tant que client, vous bénéficiez ainsi d’une infrastructure prête à l’emploi et vous économisez beaucoup d’efforts qui seraient autrement nécessaires par la mise en place de votre propre réseau.

- Performances de premier ordre : les chemins de données prédéfinis garantissent des vitesses de transmission très rapides et soumises à de faibles fluctuations. Les Service Level Agreements (SLA) ou accords de niveau de service, conclus entre le fournisseur de service et le client garantissent la bande passante souhaitée et une assistance rapide en cas de dysfonctionnement.

- Grande flexibilité : les VPN basés sur le Multiprotocol Label Switching donnent aux fournisseurs d’accès Internet une grande marge de manœuvre dans la distribution des ressources, ce qui est aussi rentable pour les clients. De cette façon, des offres de services très spécifiques peuvent être convenues et les réseaux peuvent être étendus sans problème et cela à tout moment.

- Possibilité de prioriser les services : grâce à l’infrastructure MPLS, les fournisseurs peuvent offrir différents niveaux de qualité de service. La bande passante louée n’est en aucun cas statique, mais aussi classifiable (Class of Service). De cette manière, les services souhaités comme la voix sur IP (VoIP) peuvent être priorisés afin de garantir une transmission stable.

Dans quelle mesure les réseaux MPLS sont-ils sécurisés ?

Les avantages de MPLS et de la technologie basée sur les réseaux privés virtuels (VPN) sont particulièrement intéressants pour les entreprises et les institutions qui sont réparties sur plusieurs sites et souhaitent permettre à leurs clients d’accéder à leur réseau. Par conséquent, ces réseaux virtuels sont souvent le premier choix lors de la mise en place d’une infrastructure informatique. De cette façon, cela permet aux utilisateurs de se regrouper en un seul réseau sans avoir besoin d’une connexion physique et routée sur Internet.

En principe, un Multiprotocol Label Switching VPN n’est disponible que pour les utilisateurs disposant des données correspondantes pour établir une connexion. Cependant, ce seul fait ne rend pas les réseaux virtuels imperméables aux accès non autorisés. L’attribut « privé » dans ce type de réseau ne signifie pas la confidentialité ou le cryptage, mais simplement que l’on ne peut accéder aux adresses IP qu’en interne. Sans cryptage supplémentaire, toutes les informations sont donc transmises en clair. Mais une certification correspondante n’offre pas une protection à 100%, même si le trafic Internet normal via le routeur de transfert (aussi appelé « Provider Edge » PE router), passe entre le réseau MPLS et le LAN de client. Certains risques possibles associés à l’utilisation des infrastructures MPLS sont énumérés ci-dessous :

- Les paquets MPLS se retrouvent dans le mauvais VPN : les erreurs logicielles et de configuration sont souvent la raison pour laquelle les paquets IP avec des étiquettes MPLS quittent le VPN et deviennent visibles dans un autre réseau. Dans ce cas, le routeur transmet par erreur les paquets à un système non digne de confiance vers lequel existe un chemin IP. En outre, il est possible que des paquets de données avec des labels modifiés (MPLS label spoofing) puissent être bouclés dans un VPN externe si le Provider Edge Router accepte les paquets correspondants.

- Connexion d’un routeur PE non autorisé : si différents VPN sont connectés à l’infrastructure MPLS, il y a aussi le risque qu’un Provider Edge non autorisé soit intégré dans le VPN d’un autre client. Ceci peut être causé par une mauvaise configuration involontaire ou une attaque ciblée. Par conséquent, d’autres attaques basées sur le réseau peuvent être effectuées facilement pour l’utilisateur étranger.

- La structure logique du réseau du fournisseur est visible : si un hackeur obtient un aperçu de la structure logique du réseau MPLS que le fournisseur de services a construit, alors les attaques sur le routeur PE sont fortement probables notamment si leurs adresses sont visibles.

- Attaque par déni de service sur le routeur : en tant que nœud important pour les réseaux concernés, le Provider Edge Router est une cible particulièrement vulnérable des attaques par déni de service (DoS attack) qui compromettent la disponibilité du service VPN. Dans ce cas, les mises à jour de routage en continu, par exemple via EIGRP (Enhanced Interior Gateway Routing Protocol) ou OSPF (Open Shortest Path First), peuvent provoquer la surcharge du routeur par le débordement délibéré de petits paquets de données.

En plus du cryptage, chaque VPN devrait donc disposer de mécanismes de protection supplémentaires pour protéger le ou les Provider Edge Router contre les accès et attaques externes. Nous recommandons la création d’une zone démilitarisée entre deux pare-feu et l’utilisation de systèmes de surveillance du réseau. En outre, des mises à jour régulières des logiciels et du matériel ainsi que des mesures de sécurité contre l’accès physique non autorisé aux passerelles devraient aussi être la norme.