Des connexions réseau plus sûres avec IPsec

En réseau informatique, les paquets sont les éléments de base de la communication des données (ensemble de bits) sur le Web. Ils sont composés de deux éléments : d’une part, les données de charge utile, qui comprennent la langue, le texte ou les images. D’autre part, on trouve les données d’en-tête, avec l’adresse de l’expéditeur et du destinataire. Le grand problème de ce protocole Internet par rapport aux paquets de données repose sur l’absence de chiffrage ou de systèmes d’identification. Les données ne sont pas cryptées au cours de l’envoi et passent par différents routeurs. Elles peuvent donc être interceptées, manipulées et lues à tout moment. Les trois piliers de base de la sécurisation des données ne sont donc pas assurés. Ces piliers reposent sur la confidentialité, l’authenticité et l’intégrité.

C’est pour cette raison que la suite de protocoles IPsec, ou Internet Protocol Security, a été développée. Cette suite comprend de nombreuses fonctionnalités garantissant un transfert sécurisé des paquets de données sur les réseaux publics. C’est pourquoi IPsec est un élément central parmi les connexions VPN (virtual private network).

Qu’est-ce-qu’IPsec ?

IPsec fait partie de la famille de protocoles TCIP-IP. Son architecture est standardisée par IETF (Internet Engineering Task Force), une organisation qui vise à développer continuellement Internet. IPsec a été développé pour la dernière version du protocole Internet nommé IPv6 ainsi que pour IPv4. On distingue trois catégories de fonctions :

- Protocoles de transfert : Authentication Header (AH), Encapsulating Security Payload (ESP)

- Procédé de gestion de clé : Internet Security Association and Key Management Protocol (ISAKMP), Internet Key Exchange (IKE)

- Bases de données : Security Association Database (SAD), Security Policy Database (SPD)

A l’aide des protocoles de transfert AH et ESP, le protocole IPsec garantit à la fois l’authenticité et la sécurité des données envoyées, c’est-à-dire assurer que leur contenu corresponde réellement à celui de l’expéditeur et qu’il arrive tel quel au destinataire. C’est pourquoi AH propose un système d’authentification en temps réel de la source de données, via l’en-tête du paquet de données. D’autre part, le protocole garantit que les données restent intactes durant leur transfert. De plus, l’en-tête comprend un numéro de séquence, afin que ces paquets ne puissent être envoyés qu’une seule fois.

Le protocole ESP permet en plus de cela de crypter les données qui ont été envoyées. L’authentification ESP se démarque du protocole AH car son système n’est pas complet et ne prend pas en compte l’en-tête IP. A l’aide d’une encapsulation supplémentaire, les éléments ESP peuvent tout de même être livrés correctement comme avec les accès DSL privés sur les réseaux NAT.

La gestion du chiffrage ESP est gérée en grande partie par le protocole IKE. Il s’agit d’arrangements en matière de sécurité (security associations) entre l’émetteur et le destinataire. Pour cela, l’échange de clés Diffie-Hellman est utilisé en fonction des définitions du framework ISAKMP. Les informations nécessaires à l’envoi du paquet sur la base d’IPsec sont sauvegardées dans deux bases de données SPD et SAD. Les entrées dans la Security Policy Database déterminent par exemple quels protocoles de transmission (AH, ESP ou les deux) seront utilisés. Le SAD administre les entrées spécifiques de la security association qui sont placés par le protocole IKE. Ainsi, l’expéditeur gère le système de chiffrage et le destinataire reçoit la clé de chiffrage.

Le mode transport et le mode tunnel d’IPsec

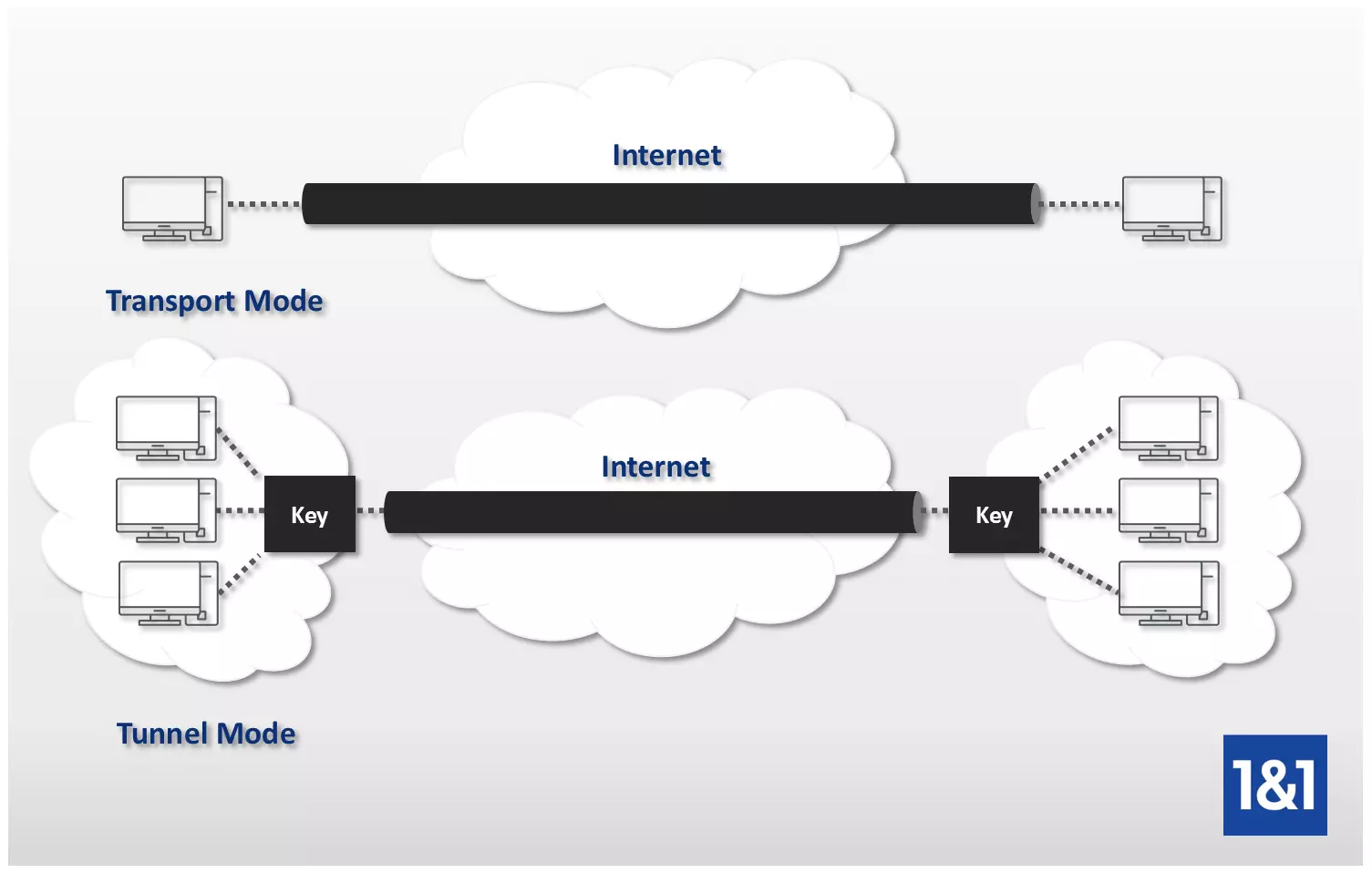

Deux modes opératoires différents assurent des connexions sécurisées avec IPsec : le mode transport et le mode tunnel. Le mode tunnel d’IPsec a pour particularité de permettre la connexion entre deux réseaux IP.

Le mode transport

Le mode transport avec IPsec s’effectue de la manière suivante : l’en-tête du protocole de transfert est inséré entre l’en-tête IP du paquet de données, qui reste inchangé, et les données de l’utilisateur. La protection des données est assurée de l’ordinateur de départ à l’ordinateur cible. C’est seulement après que le paquet ait été délivré que les données de départ peuvent être ouvertes et mises à disposition du récepteur. Ainsi, le procédé de chiffrage et de communication des données est identique. Ce mode a pour avantage de présenter un temps de traitement très réduit mais ne protège que la sécurité des données de l’utilisateur, tandis que les données concernant les adresses sources et cibles ne sont pas protégées. En règle générale, le mode est utilisé pour les connexions d’hôte à hôte ou bien d’hôte à routeur (par exemple pour l’administration réseau).

Le mode tunnel

Avec le mode tunnel, vous obtenez un tout nouvel en-tête IP, dans lequel l’adresse cible et source tout comme les données de l’utilisateur sont cachées. Le protocole de transmission y est implémenté, comme avec le mode transport. C’est pourquoi on dit que le paquet est encapsulé ou empaqueté. Le nouvel en-tête externe définit les propriétés cryptographiques, qui diffèrent de l’en-tête IP interne. C’est uniquement lorsque le paquet a été dépaqueté par ce qu’on appelle les passerelles sécurisées qu’il est transféré au destinataire. En règle générale, le transfert des données du mode tunnel d’IPsec s’effectue de Gateway à Gateway (passerelle à passerelle). Les transferts hôte à passerelle et hôte à hôte sont également possibles.

Forces et faiblesses d’IPsec

Lors de la réalisation des tunnels sécurisés VPN (qui représentent la majeure partie de la famille de protocoles), IPsec présente un avantage majeur par rapport aux alternatives comme SSL. IPsec, en tant que standard parmi les réseaux, est indépendant de toute application. Lorsque la connexion est établie, les différentes formes de trafic de données (que ce soient des emails, des transferts de fichier, ou la téléphonie IP par exemple) peuvent être effectuées sans que des outils requis n’aient à être installés. Cette pile de protocoles est donc une solution peu onéreuse en matière de connexions VPN.

En revanche, l’utilisation d’IPsec nécessite un logiciel spécial pour l’accès à distance. Celui-ci doit être installé, modulé et mis à jour sur le client en question. L’indépendance vis-à-vis des applications peut également devenir problématique en cas d’accès non autorisé s’ils ne sont pas bloqués par un pare-feu central, car toutes les applications pourraient être mises en danger. Mais les avantages d’IPsec sont indéniables en matière de performance et de fiabilité. Une passerelle peut intervenir sans difficultés sur un système de clusters, même lorsque des milliers d’utilisateurs sont alimentés par des paquets de données. Pour finir, IPsec prévaut en tant que solution optimale pour toutes les données sensibles grâce à une sécurité maximisée pour le trafic de données interne des entreprises.