DMARC : détection des utilisations frauduleuses du nom de domaine de votre mail

Les courriers électroniques frauduleux sont une menace de plus en plus sérieuse. La plupart du temps, ils sont difficiles à distinguer des messages légitimes : ils affichent un nom d'expéditeur connu et ressemblent à s’y méprendre à une lettre d’information ou un message de routine. C’est pour contrer cette menace que le mécanisme de vérification DMARC (Domain-based Message Authentication Reporting and Conformance) a été créé.

L’enjeu : la protection de la réputation de votre nom de domaine

Face au danger que représentent les attaques de hameçonnage (ou phishing), divers mécanismes de sécurité ont été mis en place :

- Le SPF (Sender Policy Framework) pour vérifier l'adresse de l'expéditeur de chaque Email.

- Le DKIM (DomainKeys Identified Mail) pour vérifier l'authenticité des courriers électroniques au moyen de signatures numériques.

En tant que titulaire du nom de domaine, vous avez tout intérêt à vous assurer qu'aucun fraudeur ne peut envoyer en votre nom des courriers frauduleux ou du spam. En effet, votre nom de domaine risque de se retrouver sur des listes noires, ce qui aurait pour conséquence de voir vos Emails rejetés (bounced) ou traités comme du courrier indésirable par de nombreux serveurs de messagerie.

Exemple : Martin Dupont est le propriétaire du domaine test.com. Son adresse Email est martin.dupont@test.com. Imaginons qu’un fraudeur utilise l'adresse sales@test.com pour envoyer des courriers indésirables : s’il se fait détecter, le nom de domaine test.com sera ajouté aux listes noires et les courriers provenant de martin.dupont@test.com seront bloqués par les serveurs de messagerie destinataires.

La solution : la DMARC

DMARC est l'abréviation de « Domain-based Message Authentication Reporting and Conformance ». Cette norme a été développée dans le but de garantir que les serveurs de courrier de réception ne se contentent pas de vérifier l'authenticité des Emails reçus (en utilisant les protocoles SPF et DKIM), mais prennent également des mesures appropriées en cas de résultats de contrôle négatifs, en accord avec le propriétaire du nom de domaine du message envoyé.

Le concept de la DMARC

Le propriétaire du nom de domaine informe tous les destinataires de courrier potentiels (ou leurs serveurs de messagerie) qu'il signe ses courriers par DKIM et/ou les authentifie par SPF. Ce faisant, il les charge de vérifier tous les courriers provenant de son domaine et de prendre certaines mesures en cas de suspicion (échec de la vérification). Cette demande prend la forme d’une entrée dans la zone de domaine et dans l'en-tête du courrier.

Le serveur qui reçoit le courrier électronique vérifie si celui-ci peut être authentifié via au moins une des deux méthodes, DKIM ou SPF. Dans le cas contraire, ce courrier est considéré comme « suspect ». Il peut s'agir d'un faux, envoyé par quelqu'un qui utilise frauduleusement l'adresse de l'expéditeur à ses propres fins.

Le titulaire du nom de domaine peut recommander aux destinataires de prendre une des mesures suivantes :

- rejeter le courrier suspect,

- mettre le courrier suspect en quarantaine

- accepter le courrier suspect et signaler son statut au titulaire du nom de domaine.

La mesure recommandée par le titulaire figure dans ce qu’on appelle l’enregistrement DMARC (voir ci-dessous).

La DMARC implique également l'émission de rapports. Les serveurs de réception des courriers électroniques doivent envoyer périodiquement au domaine expéditeur un rapport sur les courriers suspects (c'est-à-dire ceux qui n'ont pas pu être authentifiés via DKIM ou SPF). Les adresses Email correspondantes figurent également dans l'enregistrement DMARC.

Les serveurs de courrier électronique récepteurs ne sont pas tenus de prendre en compte l'inscription DMARC. Si vous ne recevez pas de messages vous notifiant de l'échec d’authentifications par DKIM ou DPF, cela ne signifie pas nécessairement que tout va bien.

Le contenu de l'entrée DMARC

| Champ | Signification |

| v=DMARC1 | Version de l'entrée DMARC ; DMARC1 désigne la version à jour. |

| p= sp= | Recommandation portant sur la façon dont le récepteur doit procéder en cas d'échec de l’authentification par DKIM et SPF : - none : Ne rien faire, procéder normalement - quarantine : Placer le courrier en quarantaine - reject : Rejeter le courrier (bounce) « p » désigne la « Policy » (« politique ») préconisée par le nom de domaine « sp » est l'abréviation de « Subdomain Policy » (« politique des sous-domaines) et désigne aussi par extension les sous-domaines. |

| pct= | Pourcentage du courrier à traiter selon la politique définie ci-dessus ; cette valeur est généralement fixée à 100. |

| rua | Définit si le serveur de courrier électronique récepteur doit envoyer un rapport sur les courriers « suspects », et à quelle adresse. (Attention à bien respecter les règles de protection des données.) |

| ruf | Similaire à rua, mais il s’agit ici d'un rapport « légal » qui contient toutes les informations relatives au courrier suspect. (Attention à bien respecter les règles de protection des données.) |

| fo | Failure Reporting Options ; précise le moment où un courrier doit être signalé : - fo=0: si les deux authentifications, par SPF et par DKIM, échouent. Il s'agit du réglage par défaut. - fo=1: si une des deux authentifications (SPF et DKIM) n’est pas réussie (« pass »). - fo=d: signale l'échec de l'authentification par DKIM si la signature n'est pas correcte, même si la clé correspond bien. - fo=s: signale l’échec de l'authentification par SPF en cas de problème, même si les enregistrements du SPF dans l'en-tête et l'enregistrement DNS correspondent bien. Il est possible de saisir plusieurs options, séparées par deux points, dans l'entrée DMARC. |

| rf | Reporting Format : - afrf: Authentication Failure Reporting Formats - iodef: Incident Object Description Exchange Format La norme est le format afrf. |

| ri | Reporting Interval (« intervalle de déclaration »), à préciser en secondes ; la valeur par défaut est de 86 400, soit 24 heures (une fois par jour). |

| adkim aspf | Paramètres d'authentification par DKIM ou SPF : - s=Strict: Le nom de domaine doit correspondre exactement. Exemple : martin.dupont@test.com - r=Relaxed: Il peut également s'agir d'un sous-domaine. Exemple : martin.dupont@newsletter.test.com |

Création d'une entrée DMARC

Avant de pouvoir créer une entrée DMARC, il faut avoir effectué les entrées pour l’authentification par DKIM et SPF (voir ci-dessus nos articles sur le sujet).

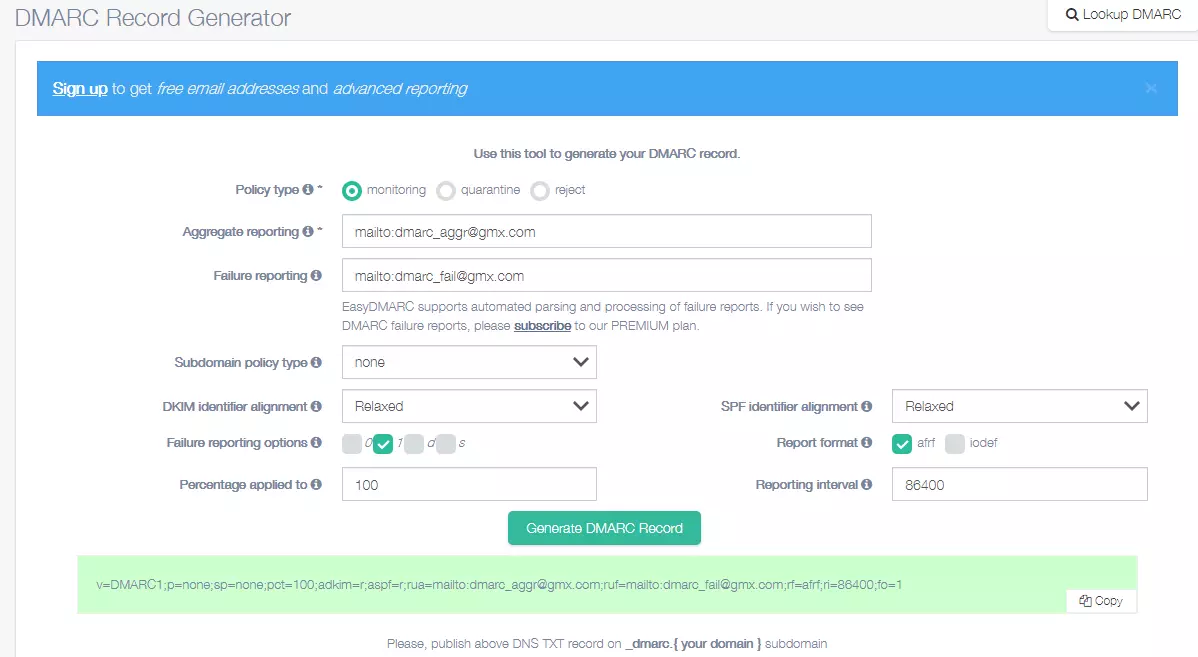

Sur Internet, vous pouvez trouver des outils pour créer une entrée DMARC, par exemple le générateur d'enregistrements DMARC proposé par EasyDmarc. Vous devez copier cette entrée en tant qu’enregistrement au format TXT avec le sous-domaine _dmarc précisé dans la zone de domaine de votre serveur de noms.

Il est recommandé de laisser Policy sur « none » pour le moment et de se laisser un temps d’observation, pour voir grâce aux rapports si la DMARC fonctionne de la façon souhaitée.

Intégrer l'enregistrement DMARC dans le serveur de noms

Vous devez saisir l'enregistrement DMARC généré en tant qu’enregistrement de ressource TXT sur votre serveur de nom. Pour ce faire, connectez-vous à votre fournisseur de nom de domaine et ouvrez les paramètres de votre nom de domaine (dans l'exemple ci-dessus, il s'agirait du nom de domaine gmx.com). Dans l'outil d'hébergement cPanel, cela apparaît au menu sous le nom d’« Éditeur de zone ». C’est là que vous devez créer un nouvel enregistrement de ressource TXT sous le nom de sous-domaine _dmarc. Dans notre exemple, le nom complet sous lequel votre entrée DMARC peut être consultée sera ainsi _dmarc.gmx.com.

Vous trouverez dans notre section d'aide des instructions sur la façon de configurer un enregistrement DMARC pour un domaine dans IONOS.

Consulter l’enregistrement DMARC

En fonction du serveur de noms concerné, il faudra entre quelques minutes et quelques heures pour que l'entrée DMARC soit publiée. Si vous souhaitez vérifier que l'entrée a bien été publiée, vous pouvez utiliser l'un des nombreux outils disponibles sur Internet, comme l'outil de recherche d'enregistrements DMARC proposé par EasyDMARC.

Définir l'adresse e-mail où envoyer les rapports

Le plus simple est de créer dans votre nom de domaine une nouvelle adresse de courrier qui sera réservée aux rapports de la DMARC. Dans notre exemple : DMARC@test.com

Pour recevoir des rapports, le domaine destinataire doit avoir donné son accord via l'entrée DNS. Par conséquent, si vous ne recevez pas les rapports de la DMARC, cela peut également être dû au fait que les serveurs de courrier de réception ne sont pas configurés pour émettre des rapports de DMARC.