Configurer le DKIM pour améliorer la mise à disposition des emails

Tous les serveurs de messagerie tentent de bloquer les emails émis par de faux expéditeurs. L’une des méthodes permettant de vérifier l’authenticité de l’expéditeur est le DKIM (DomainKeys Identified Mail), un concept qui permet de signer numériquement les emails.

Qu’est-ce que le DKIM ?

Le DKIM est fondé sur la communication entre les serveurs de messagerie expéditeur et destinataire, l’utilisateur final ne remarque rien.

Pour faire simple, cela signifie que le serveur de messagerie expéditeur ajoute une signature numérique aux emails qu’il envoie. Cette signature est ensuite vérifiée par le serveur destinataire. Pour ce faire, ce dernier récupère la clé publique correspondant à la signature du serveur de messagerie déclaré comme expéditeur. Dans certains cas, les motifs suivants peuvent expliquer une incohérence entre la clé publique et la signature numérique:

- L’email n’a pas été envoyé à partir du serveur de messagerie indiqué dans l’en-tête de l’email, mais à partir d’un serveur frauduleux inconnu.

- L’email a été modifié lors du transit entre le « vrai » serveur de messagerie et le destinataire. Ainsi, par exemple, un pirate informatique pourrait intercepter l’email, le modifier puis poursuivre son envoi vers le destinataire.

DKIM : comment ça fonctionne ?

Pour comprendre le DKIM, il vaut la peine d’examiner les différents « composants » de son concept de base. Ci-dessous, nous avons résumé les trois éléments principaux des enregistrements DKIM.

Hashing (hachage)

Suivant un algorithme défini, une chaîne de caractères est calculée à partir du contenu de l’email. On l’appelle également la valeur de hachage. Elle est ajoutée à l’en-tête de l’email. Si la valeur de hachage ne correspond pas, le destinataire peut avoir la certitude que l’email en question a été modifié.

Le hachage répond au même principe que le chiffre de contrôle d’un bordereau de versement, sur lequel une valeur est calculée à partir des chiffres du numéro de référence, puis ajoutée en tant que dernier chiffre du numéro de référence.

Chiffrement asymétrique

Pour que le destinataire puisse s’assurer que la valeur de hachage provient bien de l’expéditeur d’origine, un autre élément est nécessaire : la signature numérique. Le chiffrement asymétrique est utilisé pour l’authentification de l’expéditeur. Il se fonde sur une paire de clés : tout élément chiffré avec la clé A ne peut être déchiffré qu’avec la clé B. Une clé est gardée secrète (« clé privée »), l’autre est publiée (« clé publique »).

Pour des informations détaillées sur le chiffrement, consultez notre article dédié « Aperçu des diverses procédures de chiffrement ».

La procédure est la suivante :

- L’expéditeur chiffre la valeur de hachage calculée avec la clé privée.

- Il ajoute la valeur de hachage chiffrée à l’en-tête de l’email sous forme de signature numérique.

- Le destinataire récupère la clé publique de l’expéditeur sur le serveur de noms de domaine et déchiffre la signature.

- Le destinataire recalcule ensuite la valeur de hachage déchiffrée : si la valeur de hachage calculée correspond à la valeur de hachage déchiffrée, l’email est sûr.

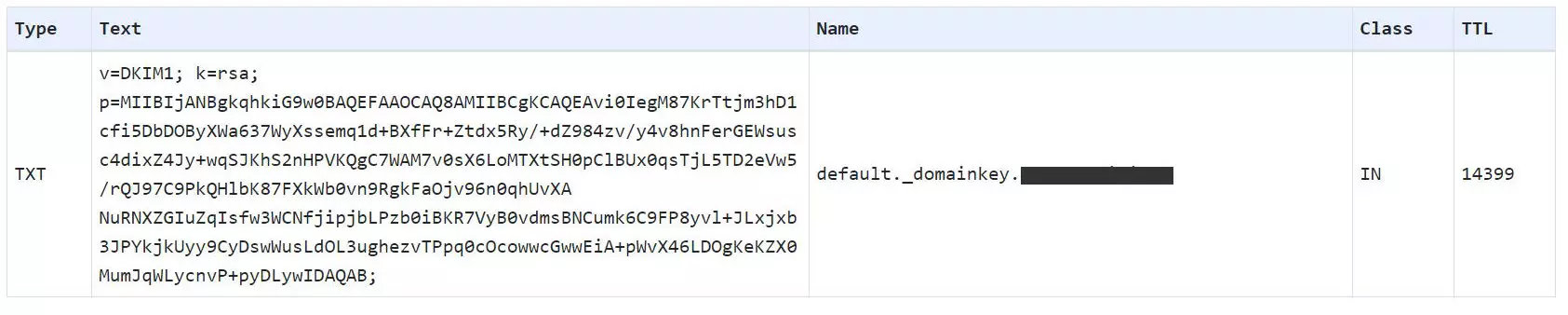

Enregistrement TXT sur le serveur de noms

Pour que les serveurs de messagerie destinataires puissent récupérer la clé publique de l’expéditeur, celle-ci doit être publiée sous la forme d’un enregistrement TXT dans la zone DNS du domaine après la configuration DKIM.

L’enregistrement DKIM contient donc les éléments suivants :

- La version, souvent encodée avec

v=DKIM1. - L’algorithme de chiffrement ; il s’agit toujours de RSA (

k=rsa). - La clé publique (

p=) ; il s’agit d’une longue chaîne de caractères. - Le sélecteur ; celui-ci varie en fonction du fournisseur. Exemple :

default._domainkey ou k1._domainkey.

L’enregistrement DKIM ne peut généralement être consultée qu’au niveau de l’en-tête de l’email. En effet, il faut non seulement le nom de domaine, mais aussi le sélecteur pour pouvoir la retrouver. Celui-ci est généralement inconnu ou ne peut être déterminé qu’au terme de recherches approfondies.

Créer un enregistrement DKIM

Pour configurer un enregistrement DKIM pour vos propres emails, vous devez d’abord générer une paire de clés et la stocker au bon endroit sur le serveur. Si vous exploitez votre propre serveur de messagerie, vous pouvez créer vous-même les clés et les entrées nécessaires. Autrement, la plupart des fournisseurs de messagerie électronique peuvent également le faire pour vous.

Demander les clés DKIM à votre fournisseur de messagerie

La manière exacte dépend du fournisseur de messagerie que vous avez choisi, car DKIM n’est pas supporté de la même manière par tous les fournisseurs : certains fournisseurs ne proposent DKIM qu’aux entreprises, d’autres fournisseurs de domaines ne proposent que des clés d’une certaine longueur. En général, les clés DKIM peuvent être demandées via les paramètres ou la console d’administration de votre fournisseur de messagerie. En cas de doute, vous pouvez vous adresser directement au support.

- Adresse email à votre nom

- Fonctions d'IA pour rédiger des emails parfaits (en option)

- Messagerie sécurisée avec protection anti-spam

Créer les clés DKIM manuellement

Pour créer un enregistrement DKIM, vous pouvez également générer manuellement la paire de clés nécessaire. À cette fin, divers outils sont disponibles gratuitement sur Internet, par exemple le DKIM Record Generator de EasyDMARC. Saisissez un sélecteur au choix ci-dessus (exemple : k1) et le domaine souhaité à droite. Choisissez ensuite la longueur de clé souhaitée.

Le générateur produit une clé privée et une clé publique. La clé privée (« private key ») doit être stockée sur le serveur de messagerie, la clé publique doit quant à elle être saisie dans l’enregistrement DKIM.

Créer une entrée DKIM

Après avoir créé vos deux clés DKIM, vous devez les déposer chacune au bon endroit. La clé privée doit être stockée sur le serveur de messagerie ; pour la clé publique, ce sera une entrée DNS correspondante pour votre domaine. Si la paire de clés a été créée par votre fournisseur de messagerie, la clé privée est dans la plupart des cas déjà déposée au bon endroit.

Si vous exploitez votre propre serveur de messagerie, vous devez déposer vous-même la clé privée. Selon le logiciel que vous utilisez comme MTA (Mail Transfer Agent), ce processus peut être différent.

Pour publier votre clé publique, vous devez l’enregistrer auprès de votre domaine en tant qu’enregistrement TXT-DNS. Pour ce faire, procédez comme suit :

- Connectez-vous dans la zone d’administration de votre domaine.

- Accédez aux enregistrements DNS.

- Créez-y un nouvel enregistrement DNS de type « TXT ».

- Insérez maintenant votre nom d’hôte DKIM dans le champ « Hostname ». Celui-ci se compose du sélecteur et du domaine et a le format suivant :

selektor._domainkey.exempledomaine.fr. Au lieu deselektoretexempledomaine.fr, utilisez les valeurs correspondantes. - Dans le champ « valeur », insérez la clé publique.

- Enregistrez la nouvelle entrée et attendez que vos modifications soient prises en compte par le DNS (cela peut prendre jusqu’à 2-3 jours).

Vérifier l’enregistrement DKIM

Vous pouvez vérifier si l’enregistrement DKIM est bien accessible au public à l’aide d’un vérificateur DKIM, par exemple avec le DKIM Record Lookup de EasyDMARC.

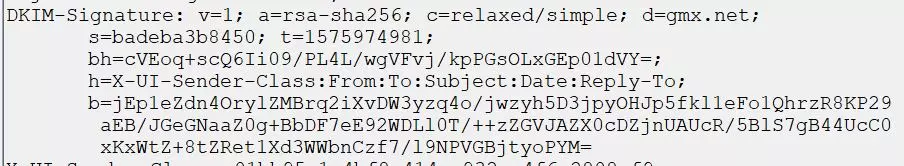

Toutefois, le plus simple est de vous envoyer un email à vous-même et d’en consulter l’en-tête. Vous y trouverez l’entrée « Signature DKIM » :

Copiez l’en-tête dans un outil d’analyse d’en-tête pour obtenir des informations claires et détaillées à son sujet.

- Fonctions de glisser-déposer et d'IA pour une conception intuitive

- Nombreux modèles professionnels au choix

- Envoi d'emailing simple et conforme au RGPD